信息來源:安全牛

從惡名昭著的“WannaCry”勒索病毒�����,到陰魂不散的“暗云Ⅲ”,再到席卷全球140個金融機構(gòu)的“匿名者(Anonymous)”����。在網(wǎng)絡(luò)安全事故頻發(fā),網(wǎng)絡(luò)安全攻擊“常態(tài)化”的當(dāng)下�,如何及早洞察網(wǎng)絡(luò)安全局勢、了解網(wǎng)絡(luò)攻擊技術(shù)的發(fā)展以作出有效應(yīng)對成為了大眾關(guān)注的焦點���。

日前�����,綠盟科技發(fā)布了《2017上半年DDoS與Web應(yīng)用攻擊態(tài)勢報告》(下簡稱“該報告”)��,針對當(dāng)前高發(fā)的DDos攻擊與Web應(yīng)用攻擊態(tài)勢進行了總結(jié)和盤點���,并提供了針對性的防護措施與解決方案。

2017年上半年DDos攻擊態(tài)勢盤點

1. 攻擊總次數(shù)下降�����、單次攻擊峰值上升

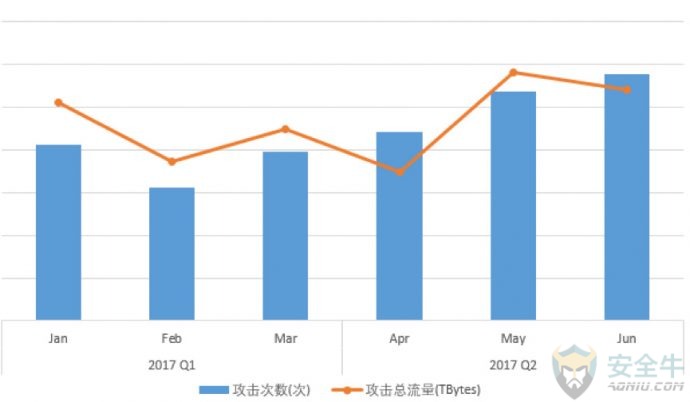

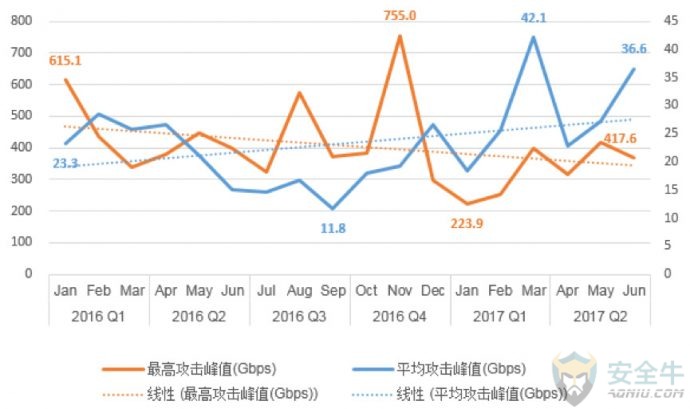

在綠盟科技上半年監(jiān)測到的10萬余次DDoS攻擊中,DDoS攻擊總次數(shù)比2016下半年下降30%����,這符合以往的“年初DDoS攻擊放緩,年中攻擊活躍”的趨勢���。

上半年單次DDoS攻擊平均峰值為32Gbps,相比2016年下半年升高47.5%�����。

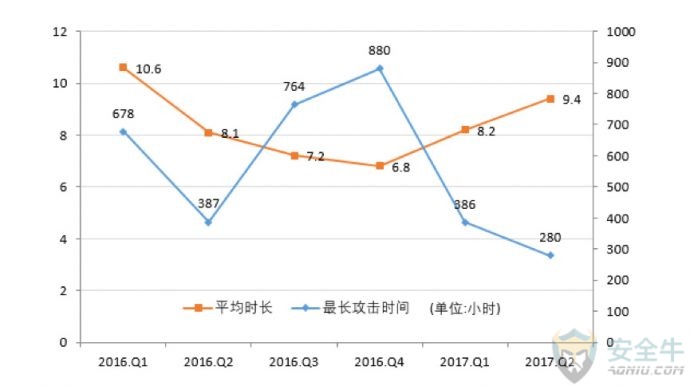

2. 長時攻擊增多��、頻率增大

2017上半年����,長時攻擊增多,短時攻擊略有下降�����,但仍然占主導(dǎo)地位�����。單次DDos攻擊平均攻擊時長為9小時,相比2016年下半年呈回升趨勢����,增長28.6%。

有10.6%的目標(biāo)IP曾經(jīng)遭受過長達24小時以上的攻擊���,其中38.3%曾在1個季度內(nèi)遭受過2次或更多次DDoS攻擊���,最高達到20次/季度。這與攻擊者的攻擊企圖密切相關(guān)�����,追求高利潤的攻擊者比起那些為了好玩發(fā)起攻擊的攻擊者來說��,他們更愿意投入資源發(fā)起更持久的DDoS攻擊���,如果一直沒能達到攻擊的目的或預(yù)期的收益�,就會再次發(fā)起攻擊���,直至達成目標(biāo)���。

3. 超大流量攻擊數(shù)量顯著上升��,SYN Flood大流量攻擊明顯增多�。

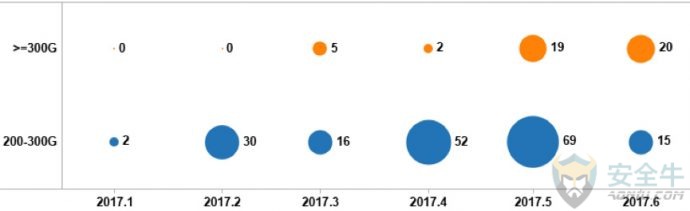

2017年上半年�����,300Gbps的超大流量DDoS攻擊呈增長趨勢�,共發(fā)生46次, Q2比Q1增加了720%���。

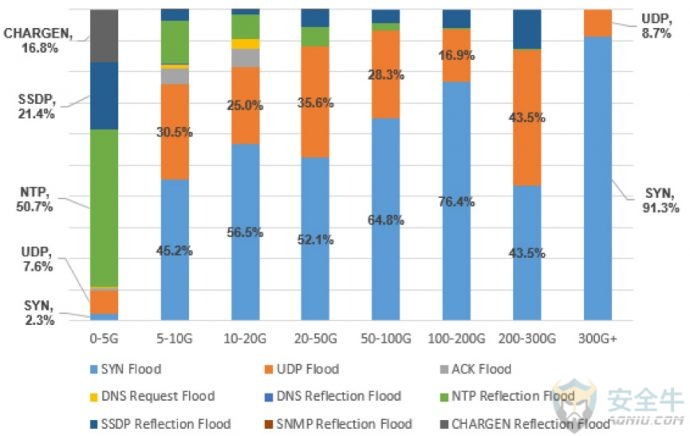

特別值得注意的是,SYN Flood大流量攻擊明顯增多��,其在大流量攻擊中占比明顯上升����。尤其在大于300Gbps的超大流量攻擊中,SYN Flood占比高達91.3%��,相比去年增長了52.3個百分點�。

4. 反射攻擊整體活動放緩

上半年,反射攻擊整體活動放緩����,Q2總流量比Q1下降80%,其中最明顯的是DNS反射攻擊,總流量下降301%��。NTP Reflection Flood和SSDP Reflection Flood攻擊為主要攻擊類型��。

各類反射攻擊流量的減少����,最高攻擊峰值的降低,都跟各類反射攻擊在全球范圍內(nèi)可用的反射器數(shù)量逐年減少有關(guān)����。這主要有兩方面的原因,一是各運營商不斷對反射攻擊進行治理���,如實施URPF(Unicast Reverse Path Forwarding)�����、BCP 38等策略���;二是很多存在漏洞的服務(wù)器都已經(jīng)被打了補丁或者升級到較新版本,再或者直接關(guān)閉了本不需要開啟的服務(wù)����。

5. 物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)肆虐

綠盟科技威脅情報中心(NTI)數(shù)據(jù)顯示�����,2016下半年開始火遍全球的Mirai����,其活動仍在繼續(xù)��。除了Mirai���,其他基于物聯(lián)網(wǎng)的惡意程序也在加緊搶占物聯(lián)網(wǎng)資源���。目前物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)的種類越發(fā)增多,用途也更為廣泛�。例如Mirai僵尸網(wǎng)絡(luò)新變種就已經(jīng)拓展了自己的能力�����,加入了比特幣挖掘組件����。

6. 中國仍是首要攻擊源與攻擊目標(biāo)

2017上半年,中國依然是DDoS攻擊受控攻擊源最多的國家����,發(fā)起攻擊次數(shù)占全部的46.6%��,其次是美國和俄羅斯��,分別占3.0%和2.0%��。中國發(fā)起DDoS攻擊次數(shù)的Top 5省份分別為江蘇�、云南���、北京����、廣東�����、福建���,合計占比達50.3%�。

017上半年����,受攻擊最嚴重的國家也是中國�,攻擊次數(shù)占全部被攻擊國家的64.6%��,其次是美國和加拿大�����,分別占18.1%����、2.5%。受攻擊嚴重的Top 5省份分別為廣東����、浙江、福建��、江蘇����、北京���,合計占比達68%��。

2017年上半年Web應(yīng)用攻擊態(tài)勢盤點

1. 攻擊覆蓋廣��、頻率高

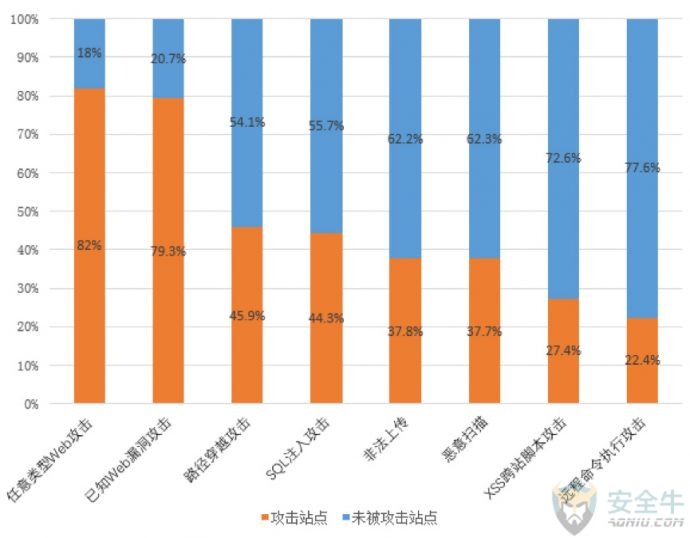

2017上半年�,攻擊者對NSFOCUS所防御的Web站點發(fā)起了2,465萬次Web應(yīng)用層攻擊。其中有82%的網(wǎng)站在2017上半年曾遭受Web應(yīng)用攻擊���,單個站點日平均被攻擊次數(shù)為21次�����。

2. 近二成攻擊源可提前識別

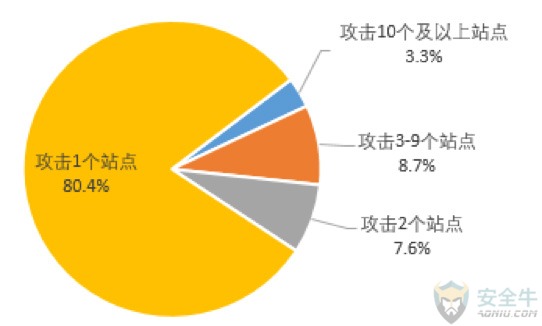

結(jié)合NSFOCUS 威脅情報中心(NTI)信譽數(shù)據(jù)進行分析�,有19.6%的攻擊源IP曾經(jīng)對2個及以上的Web站點發(fā)起過攻擊���,這部分攻擊源IP中有74.3% 在綠盟威脅情報中心(NTI)中有不良IP信譽記錄��,且被標(biāo)識為中�、高危的占比74.2%�����。

3. 對已知Web漏洞攻擊成為最大隱患�;教育、政府�����、金融、互聯(lián)網(wǎng)成Struts2 相關(guān)高危漏洞主要“受害者”����。

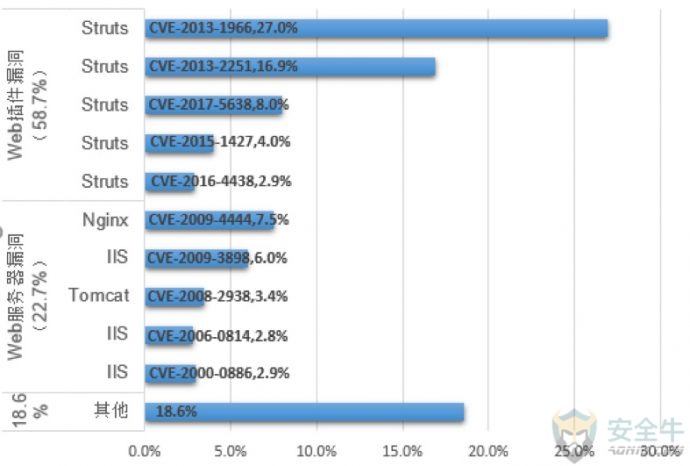

該報告指出,有79.3%的網(wǎng)站遭受的攻擊為已知Web漏洞攻擊���,其中利用率最高的漏洞為Struts2相關(guān)漏洞����,占全部已知Web漏洞攻擊的58.7%�。

Apache Struts2作為世界上最流行的Java Web服務(wù)器框架之一,被廣泛用于政府����、企業(yè)組織、金融等行業(yè)的門戶網(wǎng)站的底層模版建設(shè)���,一旦出現(xiàn)漏洞��,影響甚廣�����。Struts2 CVE-2017-5638 高危漏洞爆發(fā)一周內(nèi)平均每天發(fā)生2,771次攻擊�����,教育(23%)���、政府(19%)、金融(17%)���、互聯(lián)網(wǎng)(10%)受該漏洞影響較大�。

4. SQL注入攻擊成主要攻擊手段

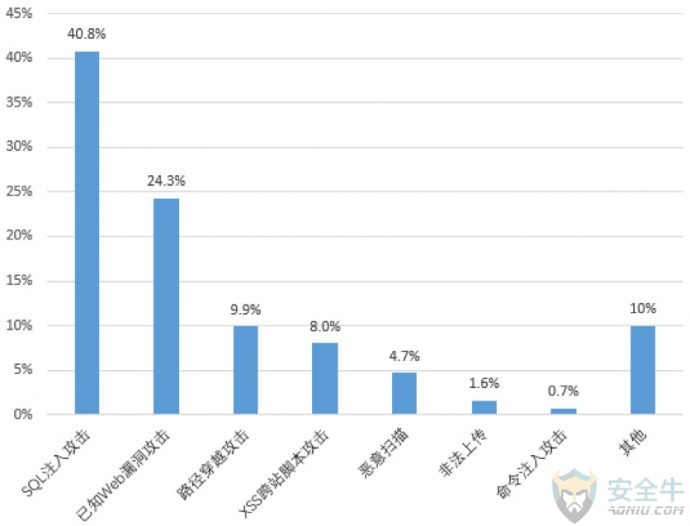

報告數(shù)據(jù)顯示��,上半年SQL注入攻擊占比40.8%�����,從攻擊Payload Top10來看���,大部分攻擊發(fā)生在攻擊初期階段��,主要是試探網(wǎng)站是否存在注入漏洞�。

綠盟科技專家指出����,DDoS攻擊和Web應(yīng)用攻擊是當(dāng)今互聯(lián)網(wǎng)面臨的較為突出的兩大安全威脅����。DDoS攻擊技術(shù)門檻低�����,但攻擊影響面大��、直接損失嚴重����。Web應(yīng)用層攻擊對知識和技能要求更高,其影響具有持久性���、隱密性等特點���。需要警惕的是,很多時候DDoS攻擊被黑客用作實施Web應(yīng)用攻擊的煙霧彈��,即先發(fā)起DDoS攻擊吸引安全團隊精力��,同時暗地里進行Web應(yīng)用層攻擊���,最終達到篡改�、竊取敏感信息、獲取系統(tǒng)控制權(quán)限等目的�����。

網(wǎng)絡(luò)安全“新常態(tài)”面前��,企業(yè)和安全廠商需轉(zhuǎn)變觀念協(xié)同作戰(zhàn)

業(yè)內(nèi)專家指出�����,近年來���,伴隨“云大物移智”等新興IT技術(shù)的全面覆蓋,網(wǎng)絡(luò)威脅也變得日趨復(fù)雜����,在這一態(tài)勢面前,企業(yè)與安全廠商亟待改變觀念�����,實現(xiàn)協(xié)同運營�,共同作戰(zhàn)����。就企業(yè)端而言�,需要將安全運營能力和開發(fā)能力相整合。對于安全服務(wù)商而言���,則需要從單點的技術(shù)場景轉(zhuǎn)化為解決方案的提供�����。

對此���,綠盟科技也于近期發(fā)布了相應(yīng)的網(wǎng)絡(luò)安全系列解決方案,包括“面向監(jiān)管方的網(wǎng)站安全監(jiān)測平臺”�����、“面向監(jiān)管方的網(wǎng)站安全監(jiān)測服務(wù)”����、“面向普通政企機構(gòu)的網(wǎng)站安全監(jiān)測與防護系統(tǒng)”、“面向普通政企機構(gòu)的網(wǎng)站安全重要時期保障服務(wù)”���、“面向重保會議的網(wǎng)站安全管理平臺”�����,真正實現(xiàn)對網(wǎng)絡(luò)安全數(shù)據(jù)的分析整合����,安全態(tài)勢感知、攻擊威脅預(yù)警與攻擊事件溯源追蹤等��,對傳統(tǒng)威脅和新興網(wǎng)絡(luò)威脅進行全面防護��。