信息來源:FreeBuf

對(duì)于任何一個(gè)組織或企業(yè)來說���,DDoS攻擊絕對(duì)是殺傷力巨大的一種威脅類型,這種攻擊活動(dòng)目的就是耗盡目標(biāo)網(wǎng)絡(luò)和應(yīng)用程序服務(wù)的所有可用資源��,并給目標(biāo)組織帶來各種技術(shù)層面上的影響�。

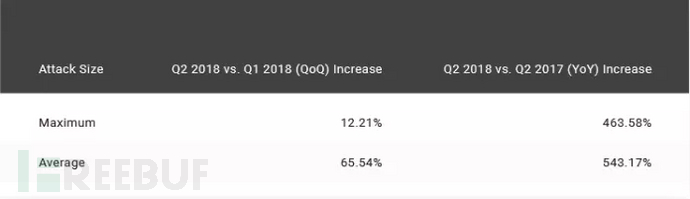

根據(jù)Nexusguard發(fā)布的2018年第二季度威脅報(bào)告,物聯(lián)網(wǎng)僵尸網(wǎng)絡(luò)使DDoS攻擊的規(guī)模急劇增長����,跟2017年第四季度相比,這一季度里發(fā)生的DDoS攻擊無論是攻擊規(guī)模還是影響���,都出現(xiàn)了大規(guī)模增長�。

研究人員對(duì)這一季度的DDoS攻擊進(jìn)行分析之后����,發(fā)現(xiàn)Satori和Anarchy這兩個(gè)專門利用0 day漏洞發(fā)動(dòng)攻擊的僵尸網(wǎng)絡(luò)是導(dǎo)致近期DDoS攻擊數(shù)量猛增的罪魁禍?zhǔn)住_@些僵尸網(wǎng)絡(luò)可以在不進(jìn)行放大的情況下生成大量攻擊數(shù)據(jù)�����,而在2018年第二季度里�����,絕大部分DDoS攻擊都是TCP SYN攻擊�����。

根據(jù)Nexusguard的報(bào)告數(shù)據(jù),攻擊者可以通過增加單獨(dú)數(shù)據(jù)包的大小來控制DDoS攻擊的規(guī)模和影響度����,其中數(shù)據(jù)包的大小大約在887到936個(gè)字節(jié)區(qū)間。

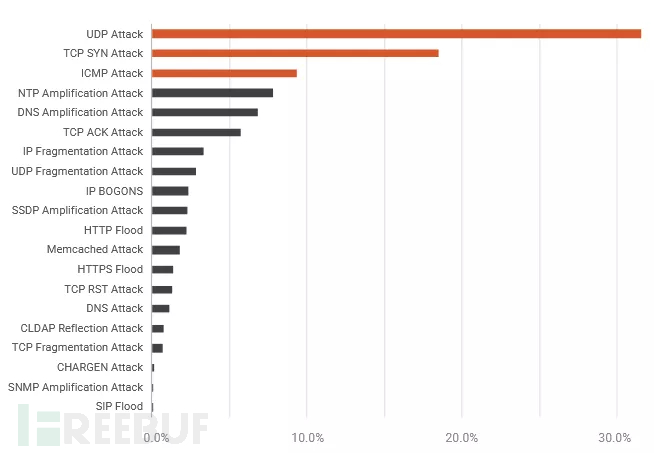

DDoS攻擊向量

基于UDP的攻擊是目前主要的DDoS攻擊向量��,現(xiàn)在有很多攻擊者都在利用這種無連接和無會(huì)話的網(wǎng)絡(luò)協(xié)議來發(fā)動(dòng)高效的攻擊�,因?yàn)樗麄冊(cè)谶@個(gè)過程中不需要進(jìn)行初始化握手連接,而且數(shù)據(jù)流也不會(huì)受到發(fā)送速率的限制�。

UDP(3,407attacks/31.56%oftotal attacks)

一般來說,ping數(shù)據(jù)包主要是用來測(cè)試網(wǎng)絡(luò)連通性的�����,而攻擊者可以通過自制的工具并使用ping數(shù)據(jù)包來讓目標(biāo)網(wǎng)絡(luò)出現(xiàn)過載的情況���。

ICMP(1,006attacks/9.32%oftotal attacks)

在基于SYN的攻擊活動(dòng)中����,攻擊者可以使用大量SYN數(shù)據(jù)包(ACK)來對(duì)目標(biāo)網(wǎng)絡(luò)執(zhí)行DDoS攻擊�,這種方式同樣會(huì)讓目標(biāo)服務(wù)器出現(xiàn)拒絕服務(wù)的情況(過載)。

TCPSYN (1,997attacks/18.50%oftotal attacks)

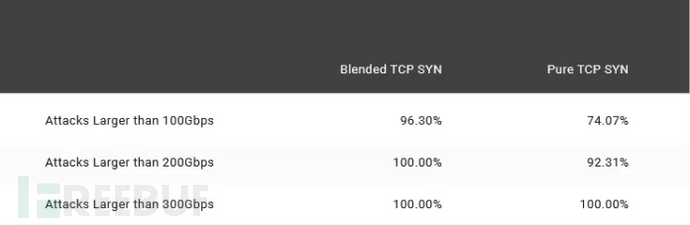

Nexusguard還發(fā)現(xiàn)�����,在很多其他的DDoS攻擊活動(dòng)中����,還會(huì)涉及到包括ICMP、CLDAP��、TCP SYN����、NTP放大和UDP在內(nèi)的攻擊向量,這些大約占47.97%�。而在大規(guī)模DDoS攻擊活動(dòng)中,主要采用的都是TCP SYN和UDP多向量融合的方式�,尤其是那些攻擊流量超100Gbps的DDoS攻擊活動(dòng)。

絕大部分的DDoS攻擊(55.28%)持續(xù)時(shí)間都不會(huì)超過90分鐘��,40.1%的攻擊持續(xù)時(shí)間會(huì)在90分鐘至1200分鐘之間�����,僅有4.62%的攻擊會(huì)持續(xù)超過1200分鐘�。從流量方面來看,64.13%的攻擊活動(dòng)流量小于10Gbps����,35.87%的攻擊活動(dòng)流量高于10Gbps�����。

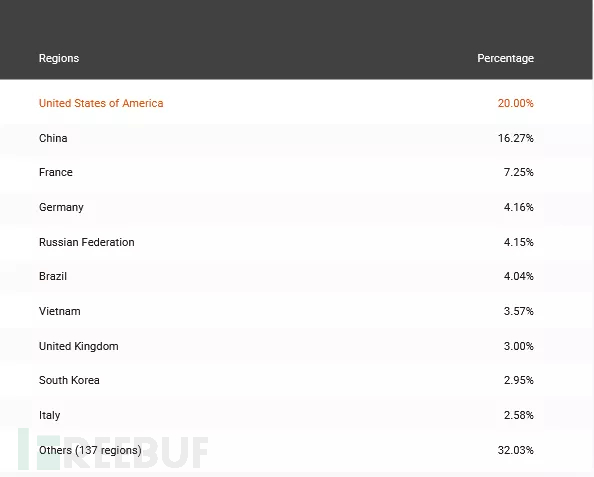

美國和中國是目前DDoS攻擊的主要來源地區(qū)�,緊隨其后的分別是法國�����、德國和俄羅斯�。

后話

任何一個(gè)組織或企業(yè)都應(yīng)該確保自己的網(wǎng)絡(luò)系統(tǒng)部署了最高等級(jí)的網(wǎng)絡(luò)防護(hù)措施,如果各位管理員想要了解更多關(guān)于DDoS防護(hù)方面的內(nèi)容���,可以參考這篇名叫《如何在十秒鐘之內(nèi)終止DDoS攻擊》的文章���。