信息來源:4hou

簡介

FireEye旗下的麥迪安應(yīng)急響應(yīng)團(tuán)隊(duì)發(fā)現(xiàn)網(wǎng)上有一波DNS劫持活動(dòng)�,這個(gè)活動(dòng)已經(jīng)影響了大量的政府機(jī)構(gòu)、電信設(shè)施和互聯(lián)網(wǎng)基礎(chǔ)設(shè)施,劫持活動(dòng)覆蓋了中東�、北非、歐洲和北美�。雖然FireEye沒有將本次劫持活動(dòng)與任何已知的團(tuán)隊(duì)聯(lián)系起來�,但是整體的研究結(jié)果卻可以認(rèn)為此次活動(dòng)的實(shí)施或執(zhí)行是與伊朗有關(guān)。本次的劫持以幾乎前所未有的規(guī)模對全球的受害者進(jìn)行了極高成功率的攻擊�。我們已經(jīng)連續(xù)數(shù)月跟蹤這些活動(dòng),并且嘗試去理解和復(fù)現(xiàn)攻擊者部署的策略�、技術(shù)和程序。我們同時(shí)與受害組織�、安全團(tuán)隊(duì)和執(zhí)法機(jī)構(gòu)合作去減少攻擊帶來的影響并預(yù)防未來的攻擊。

雖然攻擊方運(yùn)用了一些常見的手法�,但此次與以往遇到過的由伊朗方面發(fā)起的大規(guī)模DNS劫持不同。這些攻擊者使用這種技術(shù)作為他們的基石�,并通過多種方式去利用它。截止至本稿件發(fā)布�,我們發(fā)現(xiàn)了三種不同的攻擊方式來實(shí)現(xiàn)劫持DNS記錄。

初步研究認(rèn)為與伊朗有關(guān)

針對此次的DNS劫持的分析仍在繼續(xù)中�。雖然在本文中所描述的DNS記錄操作既重要又復(fù)雜,但是由于這次活動(dòng)的持續(xù)時(shí)間很長�,這些并不一定是單一的攻擊者所實(shí)施在毫無關(guān)聯(lián)的時(shí)間、設(shè)施和受害服務(wù)上�。

·自2017年1月至2019年1月,該活動(dòng)的多個(gè)集群一直處于活躍狀態(tài)�。

·在此次劫持中,他們使用了大量的不重復(fù)的域名和IP進(jìn)行劫持。

·他們選擇了大量服務(wù)商來提供VPS服務(wù)器和證書

初步技術(shù)分析后的結(jié)果使我們認(rèn)為這次劫持活動(dòng)是由伊朗的人員發(fā)起�,并且是與伊朗當(dāng)局利益保持一致。

·FireEye的引擎發(fā)現(xiàn)有來自伊朗的IP曾被利用于攔截�、記錄與轉(zhuǎn)發(fā)網(wǎng)絡(luò)流量。雖然通過IP進(jìn)行物理定位不是很準(zhǔn)確�,但是這些IP地址曾經(jīng)在監(jiān)測伊朗網(wǎng)絡(luò)間諜行為中被發(fā)現(xiàn)使用過。

·那些被攻擊的目標(biāo)實(shí)體(包括中東國家政府)都是擁有一些伊朗政府有興趣并具有一定經(jīng)濟(jì)價(jià)值的機(jī)密信息�。

詳情

下面的例子中用victim[.]com來代表受害者域名,私有IP地址代表攻擊者控制的IP地址�。

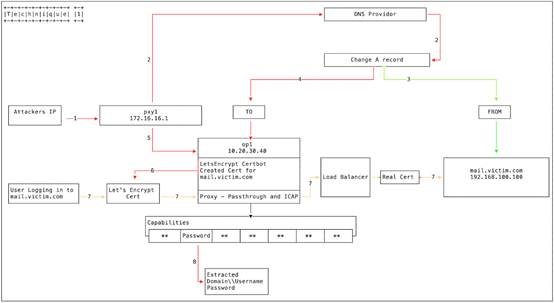

技術(shù)1 – DNS A記錄

攻擊者利用的第一個(gè)方法是改變DNS A記錄,如圖1所示�。

圖1: DNS A記錄

攻擊者登入PXY1�,PXY1是一個(gè)用來執(zhí)行非屬性瀏覽的代理盒子(Proxy box),也用作到其他基礎(chǔ)設(shè)施的跳轉(zhuǎn)盒子�。

攻擊者使用之前入侵使用的憑證登陸到DNS提供者的管理面板。

A記錄(mail[.]victim[.]com)目前指向192.168.100.100�。

攻擊者將A記錄修改后,指向10.20.30.40 (OP1)�。

攻擊者從PXY1登陸到OP1。

實(shí)現(xiàn)的代理會(huì)監(jiān)聽所有開放的端口�,并鏡像mail[.]victim[.]com。

負(fù)載均衡器指向192.168.100.100 [mail[.]victim[.]com] 來傳遞用戶流量�。

用certbot來為mail[.]victim[.]com創(chuàng)建Let’s Encrypt Certificate證書。

研究人員發(fā)現(xiàn)該攻擊活動(dòng)中使用了多個(gè)Domain Control Validation提供商�。

用戶現(xiàn)在訪問mail[.]victim[.]com會(huì)被重定向到OP1�。Let’s Encrypt Certificate允許瀏覽器在沒有證書錯(cuò)誤的情況下建立連接�,因?yàn)長et's Encrypt Authority X3 是可信的。連接會(huì)被轉(zhuǎn)發(fā)到與真實(shí)的mail[.]victim[.]com建立連接的負(fù)載均衡器�。用戶沒有意識(shí)到任何改變,最多會(huì)發(fā)現(xiàn)有一點(diǎn)點(diǎn)的延遲�。

用戶名、密碼和域名憑證都被竊取且保存了�。

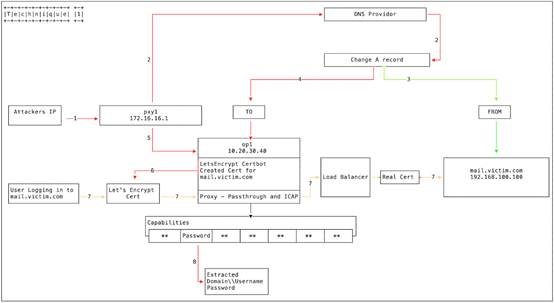

技術(shù)2:DNS NS記錄

攻擊者利用的第二個(gè)方法是修改DNS NS記錄�,如圖2所示。

圖2: DNS NS記錄

攻擊者再次登入PXY1�。

這次,攻擊者利用了一個(gè)之前被黑的registrar或ccTLD�。域名服務(wù)器記錄ns1[.]victim[.]com現(xiàn)在被設(shè)置為192.168.100.200。攻擊者修改了NS記錄并將其指向ns1[.]baddomain[.]com [10.1.2.3]�。當(dāng)用戶請求mail[.]victim[.]com時(shí),域名服務(wù)器會(huì)響應(yīng)IP 10.20.30.40 (OP1)�,但如果請求的是www[.]victim[.]com,就會(huì)響應(yīng)原來的IP 192.168.100.100�。

攻擊者從PXY1登陸到OP1。

實(shí)現(xiàn)的代理會(huì)監(jiān)聽所有開放的端口�,并鏡像mail[.]victim[.]com。

負(fù)載均衡器指向192.168.100.100 [mail[.]victim[.]com] 來傳遞用戶流量�。

用certbot來為mail[.]victim[.]com創(chuàng)建Let’s Encrypt Certificate證書。

研究人員發(fā)現(xiàn)該攻擊活動(dòng)中使用了多個(gè)Domain Control Validation提供商�。

用戶現(xiàn)在訪問mail[.]victim[.]com會(huì)被重定向到OP1。Let’s Encrypt Certificate允許瀏覽器在沒有證書錯(cuò)誤的情況下建立連接,因?yàn)長et's Encrypt Authority X3 是可信的�。連接會(huì)被轉(zhuǎn)發(fā)到與真實(shí)的mail[.]victim[.]com建立連接的負(fù)載均衡器。用戶沒有意識(shí)到任何改變�,最多會(huì)發(fā)現(xiàn)有一點(diǎn)點(diǎn)的延遲。

用戶名�、密碼和域名憑證都被竊取且保存了。

技術(shù)3:DNS Redirector

研究人員還發(fā)現(xiàn)攻擊者使用了與圖1和圖2所示技術(shù)協(xié)調(diào)的第三種技術(shù)�,即DNS重定向(Redirector),如圖3所示�。

圖3: DNS操作盒

DNS Redirector是一個(gè)響應(yīng)DNS請求的攻擊者操作盒子。

到mail[.]victim[.]com的DNS請求會(huì)基于之前修改的A記錄或NS記錄被發(fā)送到OP2�。

如果域名是victim[.]com zone的一部分,OP2會(huì)響應(yīng)一個(gè)攻擊者控制的IP地址�,用戶會(huì)被重定向到攻擊者控制的基礎(chǔ)設(shè)施。

如果域名不是victim[.]com zone的一部分�,OP2會(huì)返回一個(gè)到合法DNS的DNS請求來獲取IP地址,合法IP地址返回給用戶�。

攻擊目標(biāo)

大量企業(yè)和組織受到此類DNS記錄修改和欺騙性的SSL證書的影響。包括電信和ISP提供商�、互聯(lián)網(wǎng)基礎(chǔ)設(shè)施提供商、政府和商業(yè)實(shí)體�。

起因還在調(diào)查中

對于每個(gè)記錄變化,很難識(shí)別出單一的入侵單元�,很可能攻擊者(們)使用了多種入侵技術(shù)來入侵攻擊目標(biāo)。研究人員之前也收到過一份描述攻擊者在復(fù)雜的釣魚攻擊者使用DNS記錄修改的報(bào)告�。雖然之前DNS記錄修改的機(jī)制還不清楚�,但研究人員認(rèn)為至少一些被修改的記錄是通過入侵受害者域名注冊者的賬號來完成的�。

預(yù)防技術(shù)

這類攻擊是很難防御的。因?yàn)榧词构粽卟荒苤苯釉L問受害者的網(wǎng)絡(luò)�,但因此有價(jià)值的信息還是可以被竊取。其中增強(qiáng)企業(yè)安全性的措施有:

在域名管理網(wǎng)關(guān)上應(yīng)用多因子認(rèn)證�;

驗(yàn)證A和NS記錄修改;

尋找與域名相關(guān)的SSL證書�,吊銷惡意證書;

驗(yàn)證OWA/Exchange日志中的源IP地址�;

驗(yàn)證攻擊者是否可以獲得企業(yè)網(wǎng)絡(luò)的訪問權(quán)限。

結(jié)論

DNS劫持和其被利用的規(guī)模�,表明其技術(shù)還在不斷的發(fā)展中�。本文是研究人員最近發(fā)現(xiàn)的影響多個(gè)實(shí)體的TTPs集合概覽。研究人員希望通過此篇文章相關(guān)潛在被攻擊目標(biāo)可以采取適當(dāng)?shù)姆雷o(hù)措施�。