信息來(lái)源:FreeBuf

介紹

FireEye的Mandiant應(yīng)急響應(yīng)和情報(bào)團(tuán)隊(duì)識(shí)別出了一波DNS劫持攻擊,這波攻擊影響了大量域名��,其中包括中東�、北非�、歐洲和南美地區(qū)的政府機(jī)構(gòu)��、通信部門(mén)以及互聯(lián)網(wǎng)基礎(chǔ)設(shè)施��。研究人員目前還無(wú)法識(shí)別此次活動(dòng)背后的攻擊者身份�,但初步研究表明,攻擊者與伊朗有關(guān)����。與此同時(shí)���,研究人員也在積極與相關(guān)受害者��、安全組織以及執(zhí)法機(jī)構(gòu)密切合作�,以盡可能緩解攻擊所帶來(lái)的影響。

雖然此次活動(dòng)使用了很多傳統(tǒng)的攻擊策略�,但它和其他利用了DNS劫持的伊朗攻擊活動(dòng)有所不同,接下來(lái)我們一起看一看攻擊者都使用了那些新型的攻擊策略��。

初步研究表明此次攻擊活動(dòng)與伊朗有關(guān)

目前��,針對(duì)此次活動(dòng)的研究分析正在進(jìn)行中��。此次攻擊活動(dòng)中涉及到的DNS記錄篡改操作非常的復(fù)雜�����,而且攻擊跨越了不同的時(shí)間段�、基礎(chǔ)設(shè)施和服務(wù)提供商,因此完成此次攻擊活動(dòng)的絕非一人���。

1.該活動(dòng)中涉及到多個(gè)攻擊集群����,并從2017年1月份開(kāi)始活躍至今。

2.攻擊活動(dòng)涉及到了多個(gè)域名以及IP地址����。

3.攻擊者使用了大量不同供應(yīng)商的加密證書(shū)以及VPS主機(jī)。

根據(jù)初步研究所得到的技術(shù)證據(jù)�,研究人員認(rèn)為此次活動(dòng)是在伊朗境內(nèi)發(fā)動(dòng)的,而且該活動(dòng)的確符合伊朗政府的利益鏈��。

技術(shù)細(xì)節(jié)

在接下來(lái)的分析中�,樣本使用了victim[.]com來(lái)代表目標(biāo)用戶(hù)域名,私人IP地址代表攻擊者控制的IP地址����。

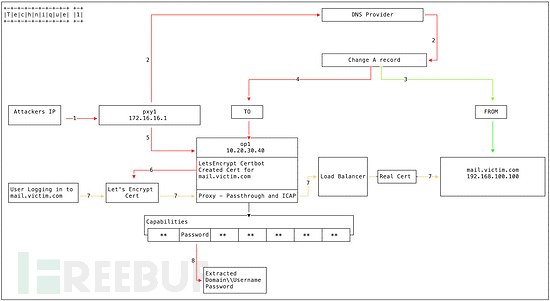

技術(shù)一、DNS的A記錄

攻擊者所使用的第一種方法就是修改DNS中的A記錄�,如下圖所示:

1.攻擊者登錄PXY1(作為進(jìn)行非屬性化瀏覽和其他基礎(chǔ)設(shè)施操作的代理);

1.攻擊者登錄PXY1(作為進(jìn)行非屬性化瀏覽和其他基礎(chǔ)設(shè)施操作的代理);

2.攻擊者使用之前竊取來(lái)的憑證登錄DNS提供商的管理員界面�����;

3.A記錄(例如mail[.]victim[.]com)當(dāng)前指向的是192.168.100.100��;

4.攻擊者修改A記錄,并將其指向10.20.30.40(OP1)��;

5.攻擊者從PXY1切換至OP1:代理會(huì)監(jiān)聽(tīng)所有開(kāi)放端口����,并生成mail[.]victim[.]com的鏡像;負(fù)載平衡器會(huì)指向192.168.100.100 [mail[.]victim[.]com]來(lái)轉(zhuǎn)發(fā)用戶(hù)流量����;

6.使用certbot來(lái)為mail[.]victim[.]com創(chuàng)建Let’s Encrypt證書(shū)�����;

7.當(dāng)用戶(hù)訪問(wèn)mail[.]victim[.]com時(shí)會(huì)被定向到OP1����,Let’s Encrypt證書(shū)將允許瀏覽器建立通信連接。連接會(huì)被轉(zhuǎn)發(fā)至負(fù)載均衡器���,并建立真正的mail[.]victim[.]com連接���。在整個(gè)過(guò)程中,用戶(hù)不會(huì)感受到任何的網(wǎng)絡(luò)延遲�����;

8.用戶(hù)名、密碼和域名證書(shū)將會(huì)被攻擊者截獲并存儲(chǔ)�����。

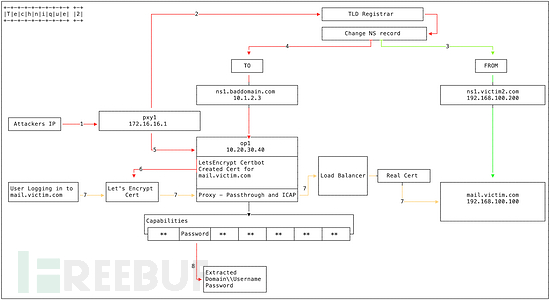

技術(shù)二��、DNS的NS記錄

攻擊者所使用的第二種技術(shù)需要修改DNS的NS記錄�,如下圖所示:

1.攻擊者再次登錄PXY1;

2.這一次�,攻擊者將利用之前且渠道的ccTLD或注冊(cè)憑證;

3.域名服務(wù)器記錄ns1[.]victim[.]com當(dāng)前設(shè)置為192.168.100.200�。攻擊者會(huì)修改NS記錄并將其指向ns1[.]baddomain[.]com [10.1.2.3]。當(dāng)收到mail[.]victim[.]com請(qǐng)求后�,這個(gè)域名服務(wù)器會(huì)響應(yīng)IP 10.20.30.40 (OP1),但如果請(qǐng)求的是www[.]victim[.]com��,則會(huì)響應(yīng)原始的IP 192.168.100.100��。

4.攻擊者從PXY1切換至OP1:代理會(huì)監(jiān)聽(tīng)所有開(kāi)放端口���,并生成mail[.]victim[.]com的鏡像����;負(fù)載平衡器會(huì)指向192.168.100.100 [mail[.]victim[.]com]來(lái)轉(zhuǎn)發(fā)用戶(hù)流量;

5.使用certbot來(lái)為mail[.]victim[.]com創(chuàng)建Let’s Encrypt證書(shū)����;

6.當(dāng)用戶(hù)訪問(wèn)mail[.]victim[.]com時(shí)會(huì)被定向到OP1,Let’s Encrypt證書(shū)將允許瀏覽器建立通信連接���。連接會(huì)被轉(zhuǎn)發(fā)至負(fù)載均衡器����,并建立真正的mail[.]victim[.]com連接��。在整個(gè)過(guò)程中��,用戶(hù)不會(huì)感受到任何的網(wǎng)絡(luò)延遲�����;

7.用戶(hù)名���、密碼和域名證書(shū)將會(huì)被攻擊者截獲并存儲(chǔ)。

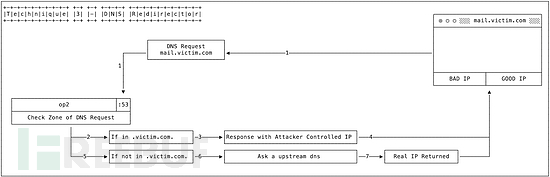

技術(shù)三��、DNS重定向

除了上述兩種技術(shù)之外��,攻擊者還會(huì)同時(shí)解和這兩者來(lái)實(shí)現(xiàn)攻擊。這里就涉及到了DNS重定向技術(shù)��,如下圖所示:

DNS重定向是由攻擊者控制的�,它可以直接響應(yīng)目標(biāo)用戶(hù)的DNS請(qǐng)求。

1.指向mail[.]victim[.]com的DNS請(qǐng)求會(huì)被發(fā)送至OP2��;

2.如果域名處于victim[.]com空間中����,OP2會(huì)響應(yīng)一個(gè)由攻擊者控制的IP地址,用戶(hù)會(huì)被重定向至攻擊者控制的基礎(chǔ)設(shè)施��;

3.如果域名不處于victim[.]com空間內(nèi)�,OP2會(huì)向一個(gè)合法的DNS設(shè)施發(fā)送DNS請(qǐng)求,并獲取到IP地址�����,然后將合法的IP地址返回給用戶(hù)��。

如何保護(hù)我們自己�?

1.在我們的域名管理界面中啟用多因素身份驗(yàn)證功能;

2.驗(yàn)證A記錄和NS記錄的修改有效性��;

3.搜索跟自己域名相關(guān)的SSL證書(shū)����,回收所有的惡意證書(shū)�;

4.驗(yàn)證OWA/Exchanges日志中的IP源地址�����;

5.對(duì)環(huán)境中的所有訪問(wèn)權(quán)限進(jìn)行安全審計(jì)�����。