信息來源:51cto

臭名昭著的 IoT/Linux 僵尸網(wǎng)絡 Mirai 出現(xiàn)新變種�,殺傷力更強��。安全團隊 Unit 42 近日發(fā)布報告披露了 Mirai 的新變種病毒�,研究者在樣本中發(fā)現(xiàn)了該病毒的 27 種漏洞利用方式�,其中 11 種是 Mirai 中沒遇到過的��。

Mirai 是去年肆虐的僵尸網(wǎng)絡病毒�,其通過感染存在漏洞的 IoT 設備��,并下載 Telnet 掃描其它潛在 Mirai 僵尸宿主機�,將其感染�,連結成網(wǎng)��,在需要時對目標系統(tǒng)發(fā)起攻擊��。Mirai 先后進行 DDoS 導致了美國的��、德國大斷網(wǎng)�,并針對全球最大動態(tài) DNS 提供商 DYN 與網(wǎng)絡托管服務提供商 OVH 等進行攻擊,帶來了極其惡劣的影響�。

同時 Mirai 作者將其源碼公布,這使得更多人可以更加方便地對該病毒進行變種創(chuàng)作��,此次發(fā)現(xiàn)的新變種正是其中之一�。

Unit 42 安全人員指出,此次新變種針對不同嵌入式設備��,如路由器�、網(wǎng)絡存儲設備與網(wǎng)絡攝像機等,利用這些設備存在的漏洞進行大面積攻擊��。報告中特別指出��,該變種僵尸網(wǎng)絡會針對 WePresent WiPG-1000 無線演示系統(tǒng)和 LG Supersign 電視,這兩款設備都是企業(yè)級產品��,并且它們存在的漏洞早在去年就公開了�。

報告認為這表明該變種有將 Mirai 攻擊從公共基礎設施轉向企業(yè)目標的趨勢。

研究人員表示目前該變種僵尸網(wǎng)絡還在通過不斷感染更多設備�,并添加更多用于對設備進行暴力破解的密碼擴大其攻擊面,而利用企業(yè)應用漏洞使得攻擊具有更大的網(wǎng)絡帶寬�,DDoS 能力大大提高。

此外�,該變種還有其它特性,比如它使用與 Mirai 特征相同的加密方案�,表密鑰為 0xbeafdead;它使用域 epicrustserver[.]cf 在端口 3933 進行 C2 通信�;除了掃描其它易受感染的設備,它還可以進行 HTTP Flood DDoS 攻擊��。

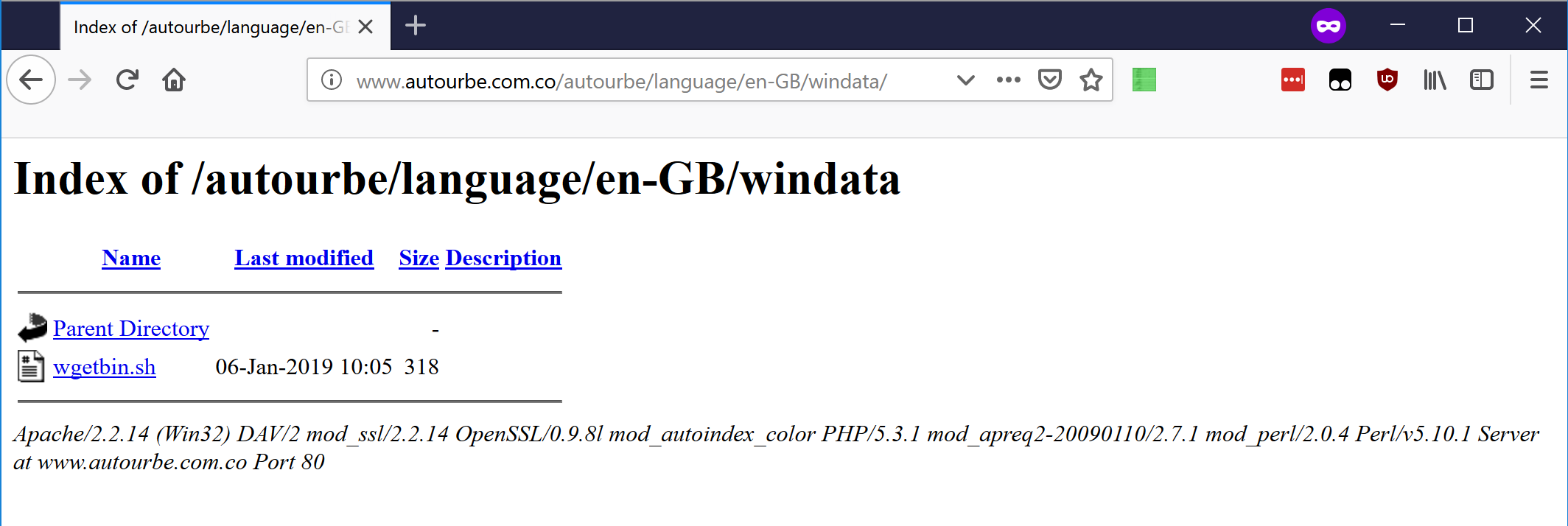

報告中還提到了一個具有諷刺意味的案例�,該變種病毒的 shell 腳本攻擊負載植入在一個用于“電子安全、集成和報警監(jiān)控”業(yè)務的網(wǎng)站上��。

那么��,如此瘋狂的僵尸網(wǎng)絡沖著企業(yè)而來��,企業(yè)可以怎么辦呢?

詳情查看報告:https://unit42.paloaltonetworks.com/new-mirai-variant-targets-enterprise-wireless-presentation-display-systems