信息來(lái)源:hackernews

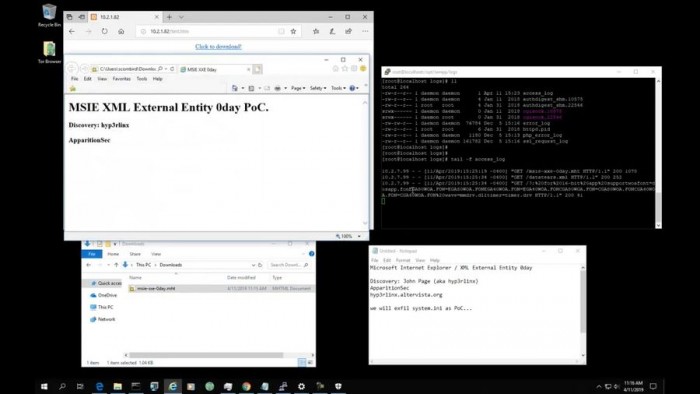

近日安全專(zhuān)家在IE 11瀏覽器上發(fā)現(xiàn)了全新漏洞,在處理.MHT已保存頁(yè)面的時(shí)候能夠讓黑客竊取PC上的文件����。更為重要的是.MHT文件格式的默認(rèn)處理應(yīng)用程序是IE 11瀏覽器���,因此即使將Chrome作為默認(rèn)網(wǎng)頁(yè)瀏覽器這個(gè)尚未修復(fù)的漏洞依然有效���。 該漏洞是由John Page率先發(fā)現(xiàn)的����,只需要用戶雙擊.MHT文件IE瀏覽器中存在的XXE (XML eXternal Entity)漏洞可以繞過(guò)IE瀏覽器的保護(hù)來(lái)激活A(yù)ctiveX模塊��。

研究人員表示:“通常情況下����,在IE瀏覽器中實(shí)例化‘Microsoft.XMLHTTP’這樣的ActiveX對(duì)象的時(shí)候會(huì)跳出安全警示欄,以提示啟用了被阻止的內(nèi)容�。但是使用惡意的<xml>標(biāo)記來(lái)打開(kāi)特制的.MHT文件時(shí)候,用戶將不會(huì)收到此類(lèi)活動(dòng)內(nèi)容或安全欄警告�����?!?

該漏洞是釣魚(yú)網(wǎng)絡(luò)攻擊的理想選擇,通過(guò)電子郵件或者社交網(wǎng)絡(luò)傳播后可以讓惡意攻擊者竊取文件或者信息�。Page表示:“這允許遠(yuǎn)程攻擊者竊取本地文件,并且對(duì)已經(jīng)感染的設(shè)備進(jìn)行遠(yuǎn)程偵查����?!辈恍业氖?��,目前微軟還沒(méi)有計(jì)劃解決這個(gè)問(wèn)題���,微軟反饋稱(chēng):“我們確定在此產(chǎn)品或服務(wù)的未來(lái)版本中將考慮修復(fù)此問(wèn)題。目前���,我們不會(huì)持續(xù)更新此問(wèn)題的修復(fù)程序狀態(tài)���,我們已關(guān)閉此案例?����!?

據(jù)悉該漏洞適用于Windows 7/8.1/10系統(tǒng)����。在微軟正式修復(fù)IE 11瀏覽器上的漏洞之前,推薦用戶尤其是企業(yè)用戶盡量減少通過(guò)IE 11瀏覽器下載和點(diǎn)擊不明文件�。