信息來源:hackernews

安全研究員 Tavis Ormandy? 是谷歌 “Project Zero” 團隊的一員��,負責(zé)尋找 0day 漏洞。他公開了一個可利用的 Windows 漏洞��,目前����,微軟仍處于修復(fù)過程中���。

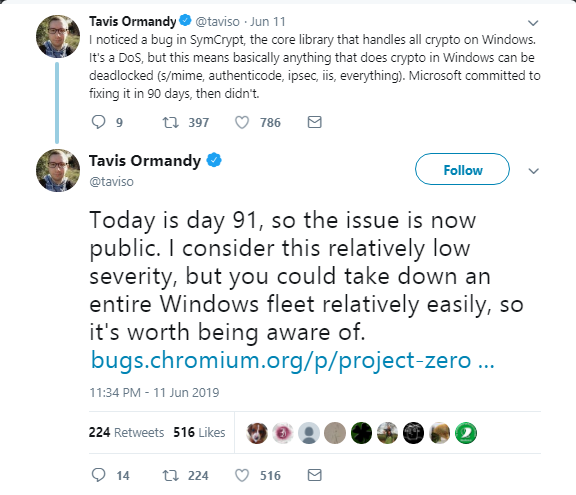

Tavis Ormandy 發(fā)推文說他已經(jīng)發(fā)現(xiàn)了 Windows 核心加密庫的安全問題����,“微軟承諾在 90 天內(nèi)修復(fù)它,結(jié)果沒有”����。于是在第 91 天��,Ormandy 選擇了公開這個漏洞����。

該漏洞實際上是 SymCrypt 中的一個錯誤,SymCrypt 是負責(zé)在 Windows 10 中實現(xiàn)非對稱加密算法和在 Windows 8 中實現(xiàn)對稱加密算法的核心加密庫��。Ormandy 發(fā)現(xiàn)���,通過使用格式錯誤的數(shù)字證書���,他可以強迫 SymCrypt 計算進入無限循環(huán)。這將有效地對 Windows 服務(wù)器執(zhí)行拒絕服務(wù)(DoS)攻擊����,例如,運行使用 VPN 或 Microsoft Exchange Server 進行電子郵件和日歷時所需的 IPsec 協(xié)議的服務(wù)。

Ormandy 還指出���,“許多處理不受信任內(nèi)容的軟件(如防病毒軟件)會在不受信任的數(shù)據(jù)上調(diào)用這些例程��,這將導(dǎo)致它們陷入僵局���。”

不過���,他還是將其評為低嚴重性漏洞���,同時補充說,該漏洞可以讓人相對輕松地拆除整個 Windows 機群����,因此值得注意。

Ormandy 發(fā)布的公告提供了漏洞的詳細信息����,以及可能導(dǎo)致拒絕服務(wù)的格式錯誤的證書示例。

如前所述����,Project Zero 有 90 天的披露截止日期��。Ormandy 于 3 月 13 日首次報告此漏洞���,然后在 3 月 26 日,微軟確認將發(fā)布安全公告����,并在 6 月 11 日的 Patch Tuesday 中對此進行修復(fù)。Ormandy 認為����,“這是 91 天���,但在延長期內(nèi)��,所以它是可以接受的��?���!?

6 月 11 日���,微軟安全響應(yīng)中心(MSRC)表示“該修補程序今天不會發(fā)布��,并且由于測試中發(fā)現(xiàn)問題���,在 7 月發(fā)布之前也不會修補好”����,于是 Ormandy 公開了這個漏洞����。

公開的漏洞地址:https://bugs.chromium.org/p/project-zero/issues/detail?id=1804