信息來源:hackernews

據(jù)Trend Micro的研究人員稱����,TA505黑客組織正通過一些垃圾郵件活動(dòng)傳播名為Gelup和FlowerPippi的新型惡意軟件�����,它們被用來攻擊來自中東����、日本、印度�����、菲律賓和阿根廷的目標(biāo)實(shí)體����。Proofpoint的研究人員還發(fā)現(xiàn),在今年6月�����,有兩場垃圾郵件活動(dòng)在傳播名為AndroMut的惡意軟件下載程序�����,其攻擊目標(biāo)是來自美國����、新加坡、阿聯(lián)酋和韓國的收件人�����。TA505黑客組織曾發(fā)起過Dridex銀行木馬以及名為Locky的勒索軟件攻擊�����。

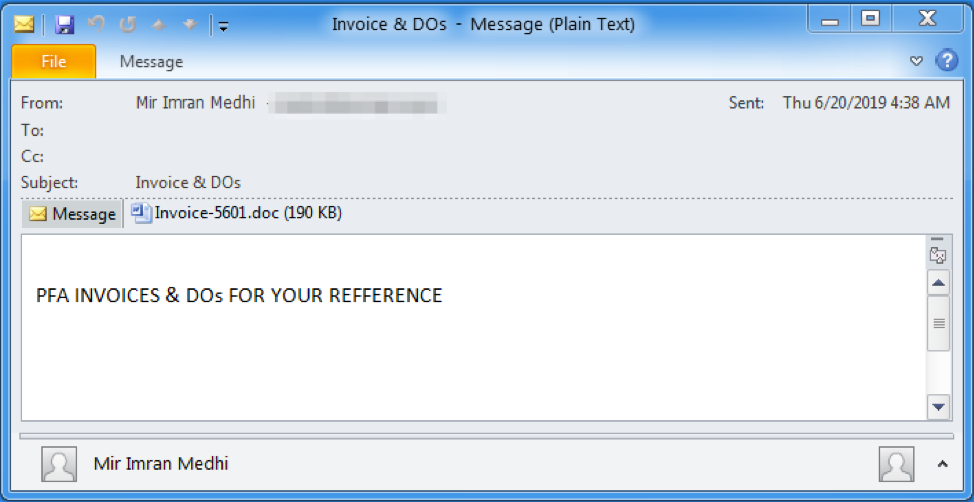

TA505黑客組織使用包含.DOC和.XLS文檔的垃圾郵件來傳播其新的惡意軟件����。受害者打開惡意附件后,通過執(zhí)行VBA宏命令在受攻擊的機(jī)器上部署payload�����。據(jù)Trend Micro報(bào)道�����,少量垃圾郵件樣本還使用了惡意的URL�����,導(dǎo)致名為FlawedAmmyy的遠(yuǎn)程訪問木馬(RAT)下載。

垃圾郵件樣本 (Proofpoint)

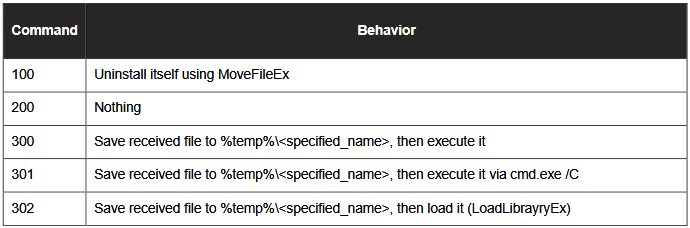

新發(fā)現(xiàn)的惡意軟件Gelup的下載程序最有趣的特性是它使用了混淆和UAC繞過技術(shù)����,這是“模擬受信任目錄(欺騙受信任目錄中文件的執(zhí)行路徑),濫用自動(dòng)提升的可執(zhí)行文件����,并使用DLL側(cè)加載技術(shù)?���!睈阂廛浖礼elup的開發(fā)人員使用包括各種旨在阻礙靜態(tài)和動(dòng)態(tài)分析的技術(shù),并通過部署多個(gè)步驟使感染過程更難跟蹤�����。為了使攻擊時(shí)間更長����,惡意軟件Gelup可以運(yùn)行在系統(tǒng)回收站中啟動(dòng)LNK文件創(chuàng)建的任務(wù),或者添加注冊(cè)表運(yùn)行項(xiàng)����,這取決于用戶權(quán)限。

Gelup執(zhí)行的命令(Trend Micro)

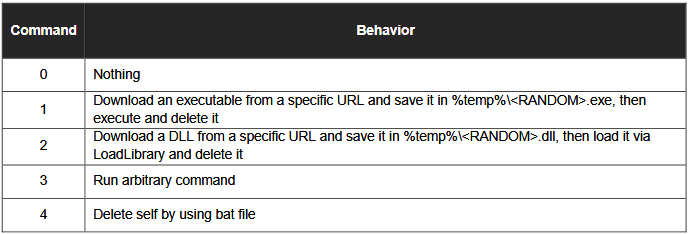

FlowerPippi是黑客組織TA505最近部署的第二個(gè)惡意軟件�����,除了后門功能外,它還具有下載技巧����,使其能夠以可執(zhí)行二進(jìn)制文件或DLL文件的形式向受感染的系統(tǒng)釋放更多的惡意payload����。Trend Micro進(jìn)一步指出,該后門用于收集和過濾受害者電腦中的信息�����,并運(yùn)行從命令控制(C2)服務(wù)器接收到的任意命令����。

FlowerPippi 執(zhí)行的命令 (Trend Micro)

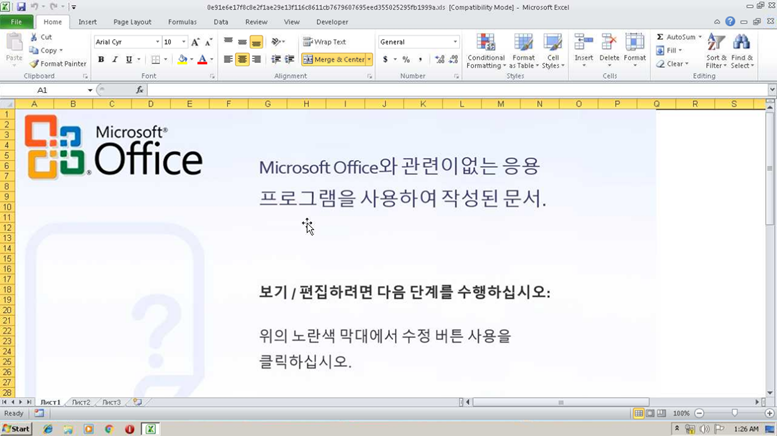

黑客組織TA505的攻擊活動(dòng)還在繼續(xù)。除了Proofpoint和Trend Micro的研究人員所觀察和記錄到的活動(dòng)以外�����,微軟安全情報(bào)部門在大約兩周前發(fā)布了一條安全警告�����,稱一場活躍的垃圾郵件活動(dòng)試圖通過惡意的XLS附件來傳播FlawedAmmyy 遠(yuǎn)程訪問木馬(RAT)使韓國的目標(biāo)受感染。

Redmond的研究人員表示�����,雖然黑客們利用的微軟辦公軟件漏洞(CVE-2017-11882 )在兩年前就已經(jīng)被修補(bǔ)�����,但黑客們?nèi)詮V泛地利用該漏洞進(jìn)行攻擊�����,“且過去幾周的攻擊活動(dòng)有所增加”����。FlawedAmmyy遠(yuǎn)程訪問木馬的payload是TA505黑客組織最喜歡利用的工具之一,可以用于各種各樣的攻擊�����。大約在一周前�����,Trend Micro的安全研究人員發(fā)現(xiàn)了一場類似于微軟研究人員發(fā)現(xiàn)的通過惡意的. XLS附件發(fā)送FlawedAmmyy遠(yuǎn)程訪問木馬(RAT)的活動(dòng)����。

TA505黑客組織至少從2014年第三季度起就變得活躍起來[1,2]�����,其攻擊的主要目標(biāo)是通過Necurs僵尸網(wǎng)絡(luò)傳播的大型惡意垃圾郵件來攻擊金融機(jī)構(gòu)和零售企業(yè)�����。