信息來源:hackernews

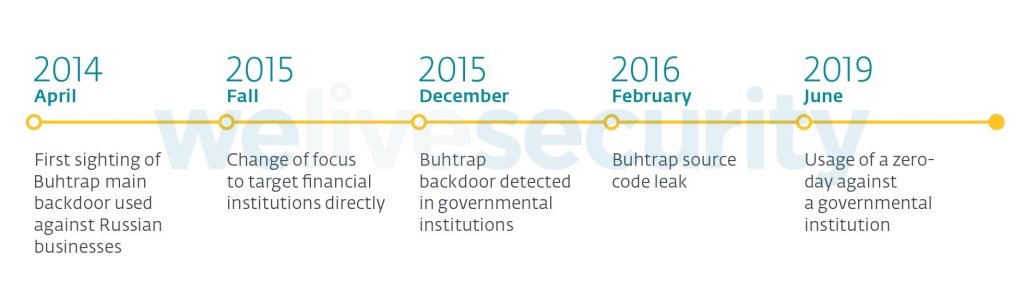

Buhtrap黑客組織已將其目標(biāo)從俄羅斯金融業(yè)務(wù)和機(jī)構(gòu)轉(zhuǎn)移�����。自2015年12月進(jìn)行網(wǎng)絡(luò)間諜活動(dòng)以來�����,其影響最大的活動(dòng)是在2019年6月期間使用了近期修補(bǔ)的Windows零日漏洞�����。

Windows本地權(quán)限提升零日漏洞(CVE-2019-1132)被Buhtrap濫用于其攻擊�����,它允許犯罪組織在內(nèi)核模式下運(yùn)行任意代碼�����。微軟在本月的補(bǔ)丁星期二修復(fù)了此漏洞�����。

盡管Buhtrap自2014年以來不斷攻擊銀行客戶�����,但它直到一年之后才被檢測(cè)到�����。根據(jù)Group-IB和ESET研究人員的說法,它從2015年以后便開始尋找金融機(jī)構(gòu)等更高級(jí)的目標(biāo)�����。Group-IB報(bào)告稱�����,“從2015年8月到2016年2月�����,Buhtrap成功對(duì)俄羅斯銀行進(jìn)行了13次攻擊�����,總金額達(dá)18億盧布(2570萬美元)”�����。

被Buhtrap利用的Windows零日漏洞

ESET研究人員通過多個(gè)有針對(duì)性的活動(dòng)觀察到黑客組織的工具集“是如何通過用于在東歐和中亞進(jìn)行間諜活動(dòng)的惡意軟件進(jìn)行擴(kuò)展的”�����。

2019年6月�����,Buhtrap利用零日漏洞攻擊政府機(jī)構(gòu)�����,主要攻擊方式是濫用舊版Windows中的“win32k.sys組件中空指針的逆向引用”�����。

轉(zhuǎn)為網(wǎng)絡(luò)間諜

Buhtrap發(fā)展過程

“當(dāng)他們?cè)诰W(wǎng)上免費(fèi)提供工具源代碼的時(shí)候�����,很難將行為歸罪于特定的參與者�����,”ESET說�����, “然而�����,因?yàn)樗麄冊(cè)谠创a泄露之前更改了目標(biāo),所以我們確信首批對(duì)企業(yè)和銀行進(jìn)行Buhtrap惡意軟件攻擊的人也參與了針對(duì)政府機(jī)構(gòu)的攻擊�����?����!?

此外�����,“盡管新的工具已經(jīng)添加到他們的武器庫中并且更新可以應(yīng)用于舊版本�����,但不同的Buhtrap活動(dòng)中使用的策略�����,技術(shù)和程序(TTP)在這些年中并沒有發(fā)生顯著變化�����?����!?

ESET在關(guān)于Buhtrap集團(tuán)網(wǎng)絡(luò)間諜活動(dòng)的報(bào)告最后提供了一份完整的IOC表單�����,其中包括C2服務(wù)器領(lǐng)域�����,惡意軟件樣本哈希�����,代碼簽名證書指紋以及MITRE ATT&CK技術(shù)的表格�����。