信息來源:hackernews

作為谷歌旗下的一支安全研究團(tuán)隊���,Project Zero 致力于在第一時間發(fā)現(xiàn)查找和報告安全漏洞���,無論是自家的產(chǎn)品或服務(wù)����、還是來自其它企業(yè)的安全隱患����。今年早些時候,谷歌威脅分析小組(TAG)發(fā)現(xiàn)了一小部分黑黑客入侵的站點����,證實其能夠利用零日漏洞,對使用 iPhone 的訪客展開無差別攻擊���。

不慎掉入上述網(wǎng)站的 iPhone 用戶����,可能被黑客順利地植入監(jiān)控���。Project Zero 團(tuán)隊預(yù)計���,這些網(wǎng)站的每周訪問數(shù)量在數(shù)千人����。

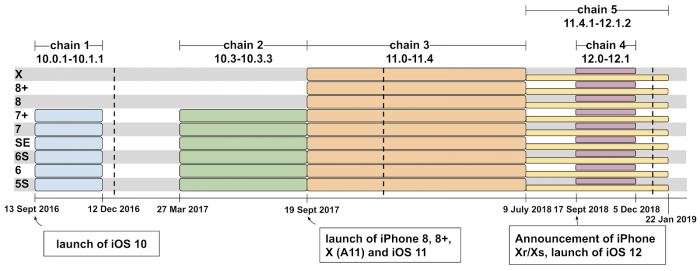

在深入研究后����,谷歌威脅分析小組(TAG)收集到了五個獨立、完整����、且獨特的 iPhone 漏洞利用鏈條,發(fā)現(xiàn)其影響從 iOS 10 到 iOS 12 的幾乎每一個版本���。

換言之����,黑客利用這些零日漏洞向 iPhone 用戶發(fā)起的攻擊����,至少已經(jīng)有兩年的時間。遺憾的是���,盡管根本原因并不新穎���,但仍然經(jīng)常被人們所忽視。

TAG 指出����,他們在五個漏洞利用鏈條中發(fā)現(xiàn)了總共 14 個漏洞攻擊,其中 7 個面向 iPhone 的 Web 瀏覽器���、五個面向內(nèi)核���、兩個瞄向單獨的沙箱轉(zhuǎn)義。

初步分析表明����,其中至少有一個仍屬于零日漏洞的特權(quán)升級利用鏈,且在被發(fā)現(xiàn)時沒有打上 CVE-2019-7287 和 CVE-2019-7286 漏洞補丁���。

Project Zero 團(tuán)隊在 2019 年 2 月 1 日向蘋果報告了這些問題���,并給出了 7 天的截止日期。慶幸的是����,該公司在 2 月 7 日發(fā)布了 iOS 12.1.4 修訂版本����。

Project Zero 團(tuán)隊向蘋果分享了完整的細(xì)節(jié)����,然后在 2 月 7 日那天將漏洞告正式公布。幾個月后���,Project Zero 在一篇博客文章中展示了有關(guān)此事件的詳細(xì)報告���。

文章一共有好幾篇,分別深入介紹了所有五個權(quán)限提升漏洞的利用鏈條����,植入內(nèi)容的拆解(包括在研究人員自己設(shè)備上運行的演示),對命令與控制服務(wù)器的逆向解析���,以及演示成功植入后的功能 —— 比如竊取 iMessage���、照片、GPS 位置時間等私人數(shù)據(jù)���。感興趣的朋友可以去了解一下���。