信息來源:hackernews

近期���,有網(wǎng)站通過冒充 PayPal 官網(wǎng),向不知情的用戶傳播 Nemty 勒索軟件的新變種���。

這個(gè)惡意軟件的運(yùn)營(yíng)商正在嘗試各種分發(fā)渠道,因?yàn)樗粰z測(cè)出是 RIG 漏洞利用工具包(EK)的有效載荷���。

通過返現(xiàn)獎(jiǎng)勵(lì)引誘用戶

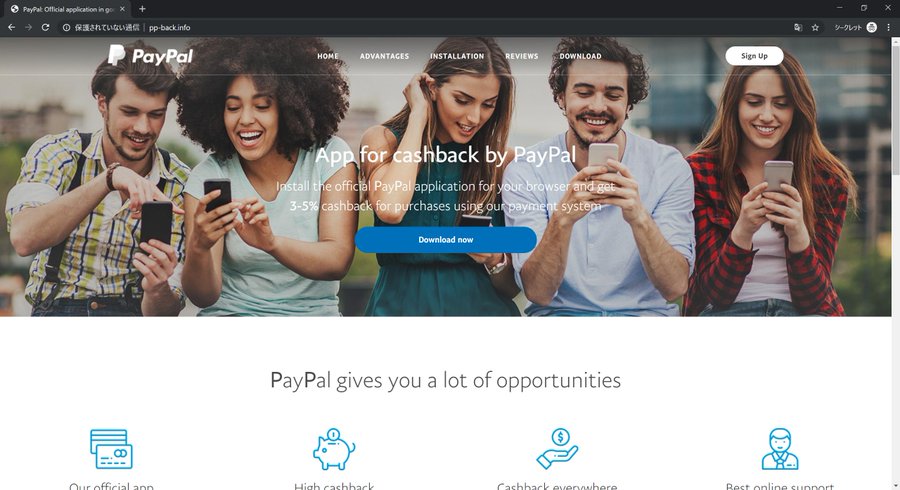

當(dāng)前最新的 Nemty 來自于該假冒 PayPal 網(wǎng)站����,該網(wǎng)站承諾����,將返還支付金額的 3-5% 給使用該網(wǎng)站進(jìn)行支付操作的用戶。

網(wǎng)友可以通過一些細(xì)節(jié)判斷出此網(wǎng)站并非官網(wǎng)����,該網(wǎng)站也被多家主流瀏覽器標(biāo)記為危險(xiǎn),但用戶還是有可能會(huì)繼續(xù)下載和運(yùn)行惡意軟件“cashback.exe”����。

安全研究人員 nao_sec 發(fā)現(xiàn)了新的 Nemty 分發(fā)渠道���,并使用 AnyRun 測(cè)試環(huán)境來部署惡意軟件并在受感染的系統(tǒng)上跟蹤其活動(dòng)。

自動(dòng)分析顯示����,勒索軟件加密受害主機(jī)上的文件大約需要7分鐘。具體時(shí)間可能因系統(tǒng)而異���。

幸運(yùn)的是���,該勒索軟件可以被市場(chǎng)上最流行的防病毒產(chǎn)品檢測(cè)到。對(duì) VirusTotal 的掃描顯示 68 個(gè)防病毒引擎中有 36 個(gè)檢測(cè)到了該軟件����。

同形字攻擊

因?yàn)榫W(wǎng)絡(luò)犯罪分子使用的就是原網(wǎng)頁的構(gòu)造,所以該詐騙網(wǎng)站看起來就是官方網(wǎng)站���。

為了增強(qiáng)欺騙性����,網(wǎng)絡(luò)犯罪分子還使用所謂的同形異義域名鏈接到了網(wǎng)站的各個(gè)部分(包括幫助和聯(lián)系����,費(fèi)用���,安全,應(yīng)用和商店)���。

騙子在域名中使用來自不同字母表的 Unicode 字符���。瀏覽器會(huì)自動(dòng)將它們轉(zhuǎn)換為 Punycode Unicode 中的內(nèi)容看起來像 paypal.com,而在Punycode 中以 ‘xn--ayal-f6dc.com’ 的形式存在���。

安全研究員 Vitali Kremez 指出這個(gè) Nemty 勒索軟件變種目前處于1.4版本,此版本修復(fù)了前版本中的一些小錯(cuò)誤����。

他觀察到的一件事是“isRU” 檢查已經(jīng)被修改了,該檢查可以驗(yàn)證受感染的計(jì)算機(jī)是否在俄羅斯���,白俄羅斯���,哈薩克斯坦,塔吉克斯坦或?yàn)蹩颂m����。在最新版本中���,如果檢查結(jié)果為真,那么惡意軟件不會(huì)隨著文件加密功能而移動(dòng)���。

但是���,這些國(guó)家/地區(qū)以外的計(jì)算機(jī)會(huì)被設(shè)為目標(biāo),他們的文件會(huì)被加密����,副本也會(huì)被刪除。

根據(jù)測(cè)試顯示����,黑客提出的贖金為 0.09981 BTC,約為 1,000美元����,并且支付門戶被匿名托管在了 Tor 網(wǎng)絡(luò)上。

8月底���,另一位安全研究員 Mol69 看到Nemty 通過RIG EK 進(jìn)行分發(fā)����,這樣的做法十分反常,因?yàn)槊闇?zhǔn) Internet Explorer 和 Flash Player 這些不受歡迎的產(chǎn)品的攻擊套件目前已經(jīng)基本不存在了����。