今天給大家介紹的是一個名叫Tarnish的工具,Tarnish是一個Chrome擴展靜態(tài)分析工具���,可幫助研究人員對Chrome擴展的安全情況進行審計���。

Tarnish

Tarnish可以自動化實現(xiàn)很多常規(guī)的安全監(jiān)測任務��,并且可以幫助研究人員快速識別目標Chrome擴展中存在的潛在安全漏洞���。

如果你嫌麻煩��,不想自己在本地安裝和構(gòu)建Tarnish的話���,你可以直接使用Tarnish的線上版本來對目標Chrome擴展進行安全檢測:【Tarnish傳送門】。

工具下載

如果你不想使用線上版本���,你想在本地自行配置Tarnish的話���,可以直接使用git命令將項目源碼從GitHub庫克隆至本地:

git clone https://github.com/mandatoryprogrammer/tarnish.git

Tarnish運行截圖

功能介紹

研究人員可以直接將任意Chrome擴展的鏈接地址(Chrome Web商店來源)拷貝到Tarnish的擴展輸入欄中來進行安全審計。

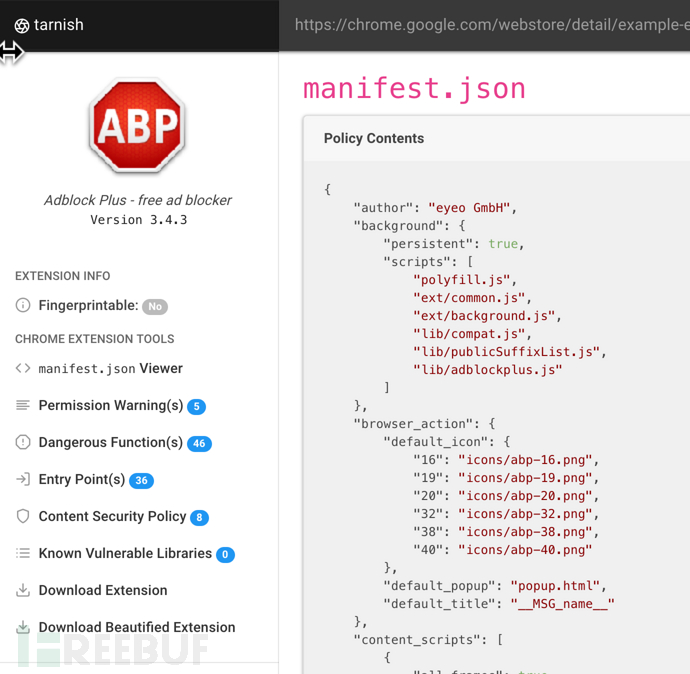

1���、manifest.json查看器:以JSON數(shù)據(jù)格式顯示擴展的manifest文件內(nèi)容��。

2���、指紋分析:檢測web_accessible_resources,自動化生成Chrome擴展指紋(JavaScript)���。

3��、潛在的點擊劫持分析:檢測設置了web_accessible_resources指令的擴展html頁面��。根據(jù)頁面的用途���,判斷頁面是否容易受到點擊劫持攻擊���。

4、權(quán)限警告:它顯示了所有Chrome權(quán)限提示警告的列表���,這些警告將在用戶試圖安裝擴展時顯示��。

5、可能存在漏洞的函數(shù):顯示可能被攻擊者利用的危險函數(shù)的位置(例如innerHTML���、chrome.tabs.executescript等函數(shù))��。

6���、入口點:顯示擴展接受用戶/外部輸入的位置,這有助于理解擴展的潛在攻擊面��,并尋找潛在的入口點來向擴展發(fā)送惡意編制的數(shù)據(jù)���。

7��、內(nèi)容安全策略(CSP)分析器和繞過檢查器:它們可以檢測出擴展中CSP的弱點���,并提供繞過CSP和CDN白名單的任何潛在方法��。

8��、已知易受攻擊的庫:Tarnish將使用retire.js檢查目標擴展中是否使用了已知的易受攻擊的Javascript庫��。