盡管 5G 比 4G 更快����、更安全����,但新研究表明它仍存在一些漏洞,導(dǎo)致手機(jī)用戶面臨一定的風(fēng)險����。普渡大學(xué)和愛荷華大學(xué)的安全研究人員們發(fā)現(xiàn)了將近十二個漏洞,稱其可被用于實(shí)時追蹤受害者的位置����、散步欺騙性的應(yīng)急警報、引發(fā)恐慌或悄無聲息地斷開手機(jī)與 5G 網(wǎng)路之間的連接����。實(shí)際上,5G 的安全性只是相對于已知的攻擊而言����,比如抵御脆弱的 2G / 3G 蜂窩網(wǎng)絡(luò)協(xié)議攻擊。

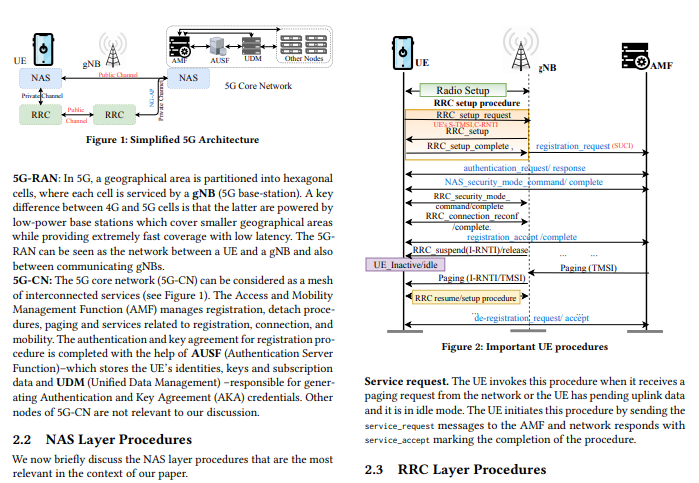

研究截圖(原文 PDF 鏈接)

然而最新的研究發(fā)現(xiàn)����,5G 網(wǎng)絡(luò)依然存在著一定的風(fēng)險,或?qū)τ脩舻碾[私安全造成威脅����。更糟糕的是����,其中一些新手段����,還可照搬到 4G 網(wǎng)絡(luò)上去利用。

據(jù)悉����,研究人員擴(kuò)展了他們先前的發(fā)現(xiàn),打造了一款名叫 5GReasoner 的新工具����,并發(fā)現(xiàn)了 11 個新漏洞。通過設(shè)立惡意的無線電基站����,攻擊者能夠?qū)δ繕?biāo)展開監(jiān)視、破壞����、甚至多次攻擊。

在某次攻擊實(shí)驗(yàn)中,研究人員順利獲得了受害者手機(jī)的新舊臨時網(wǎng)絡(luò)標(biāo)識符����,然后借此對其位置展開追蹤����。甚至劫持尋呼信道,向受害者廣播虛假的應(yīng)急警報����。

若該漏洞被別有用心的人所利用,或?qū)е氯藶橹圃斓幕靵y局面����。此前,科羅拉多博爾德分校的研究人員們����,已經(jīng)在 4G 協(xié)議中發(fā)現(xiàn)了類似的漏洞。

第二種漏洞攻擊����,是對來自蜂窩網(wǎng)絡(luò)的目標(biāo)電話創(chuàng)建“長時間”的拒絕服務(wù)條件。

在某些情況下����,這一缺陷會被用來讓蜂窩連接降級到不太安全的舊標(biāo)準(zhǔn)����。執(zhí)法人員和有能力的黑客����,均可在專業(yè)設(shè)備的幫助下,向目標(biāo)設(shè)備發(fā)起監(jiān)視攻擊����。

新論文合著者之一的 Syed Rafiul Hussain 表示,所有具有 4G 和 5G 網(wǎng)絡(luò)實(shí)踐知識����、并具有低成本軟件無線電技能的人,都可對上述新型攻擊加以利用����。

鑒于漏洞的性質(zhì)太過敏感,研究人員沒有公開發(fā)布其概念驗(yàn)證的漏洞利用代碼����,而是選擇直接向 GSMA 協(xié)會通報了此事。

尷尬的是����,盡管新研究得到了 GSMA 移動安全名人堂的認(rèn)可����,但發(fā)言人 Claire Cranton 仍堅(jiān)稱這些漏洞在實(shí)踐中被利用的可能性小到幾乎為零����。至于何時展開修復(fù)����,GSMA 尚未公布確切的時間表。