信息來(lái)源:FreeBuf

概述

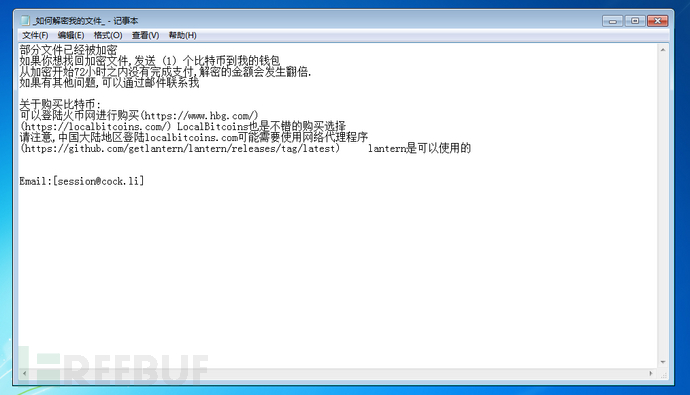

勒索圈有個(gè)任性的病毒家族Satan,無(wú)論比特幣價(jià)格如何波動(dòng)���,解密要價(jià)都是1 BTC。此次,趁著比特幣價(jià)格回暖�����,Satan勒索病毒推出了最新的變種����,通過(guò)勒索提示信息,可以發(fā)現(xiàn)該變種實(shí)現(xiàn)了更完整的國(guó)產(chǎn)化��,作者會(huì)提示用戶通過(guò)火幣網(wǎng)購(gòu)買比特幣����,或者安裝lantern在LocalBitcoins上進(jìn)行購(gòu)買�,通過(guò)這些跡象猜測(cè),Satan團(tuán)伙中可能加入了某些中國(guó)黑客���。

被加密的文件后綴為[密鑰].session����。

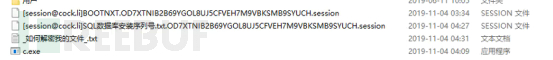

病毒母體為c.exe�,文件編譯的時(shí)間為11月3號(hào)。

勒索追蹤

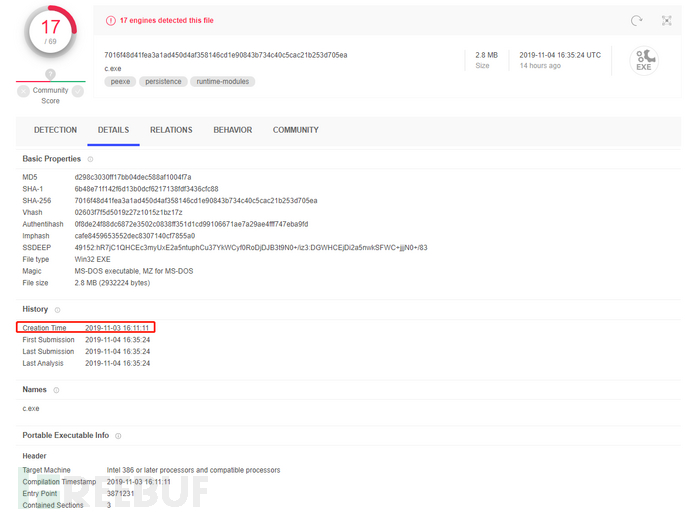

病毒運(yùn)行后��,通過(guò)抓包發(fā)現(xiàn)�,它會(huì)與C&C服務(wù)器111.90.159.105進(jìn)行通信,上傳加密文件信息����、主機(jī)信息�����、病毒運(yùn)行狀態(tài)信息�����。

對(duì)該IP進(jìn)行追蹤��,發(fā)現(xiàn)該C&C服務(wù)器來(lái)自于馬來(lái)西亞����。

谷歌地圖定位到�����,這是吉隆坡一個(gè)叫Jalan Perdana的地方�����。

通過(guò)以上信息�,我們判斷這個(gè)C&C服務(wù)器極有可能只是黑客一個(gè)拿來(lái)中轉(zhuǎn)的肉雞,黑客真正的藏身地并不在此�����。

勒索分析

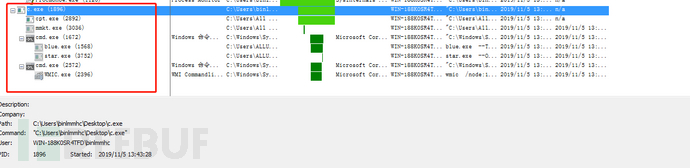

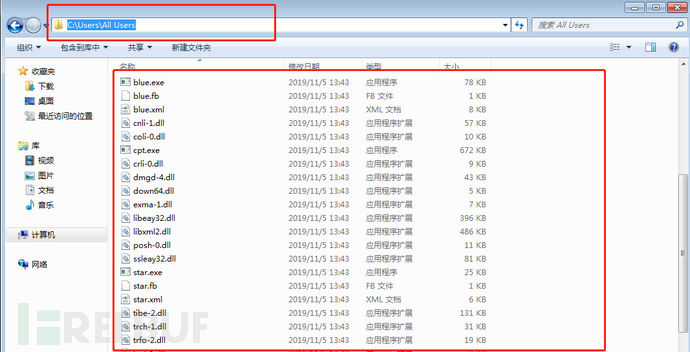

病毒母體c.exe運(yùn)行后,會(huì)先自克隆一份到C盤根目錄��,然后釋放運(yùn)行勒索病毒cpt.exe�����,密碼竊取工具mmkt.exe�����,以及blue.exe�����、star.exe等永恒之藍(lán)攻擊套件����。

這些攻擊組件釋放在Program Data/和All Users/目錄下�����。

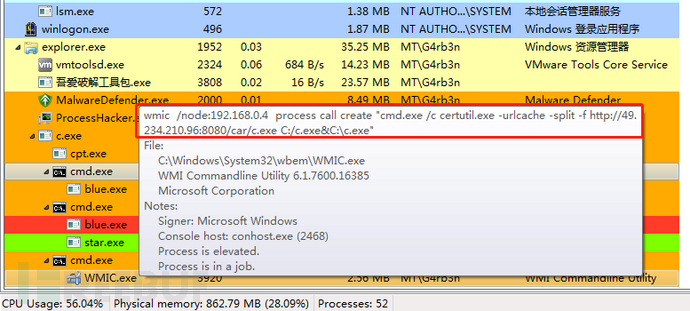

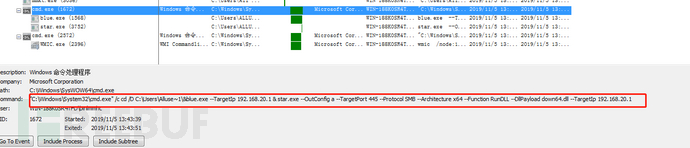

傳播過(guò)程�,首先病毒會(huì)使用Mimikatz竊取用戶憑據(jù)(這里作者編碼的mmkt.exe運(yùn)行出錯(cuò)了,所以沒(méi)有竊取到憑據(jù))�����,然后調(diào)用WMIC遠(yuǎn)程下載執(zhí)行病毒母體,實(shí)現(xiàn)橫向傳播勒索病毒�����。

若上述憑證竊取的方法登陸失敗�����,則利用永恒之藍(lán)�、雙脈沖星漏洞進(jìn)行橫向傳播。

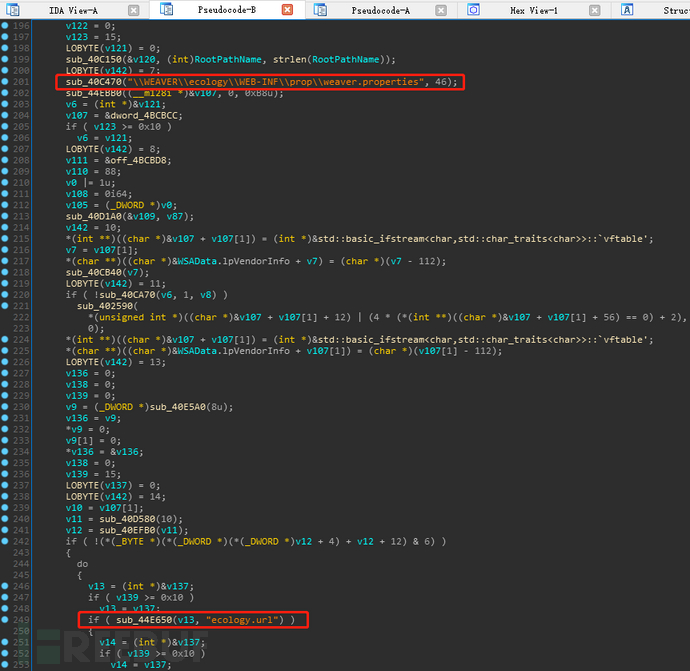

在代碼還發(fā)現(xiàn)了泛微OA的漏洞利用代碼�。

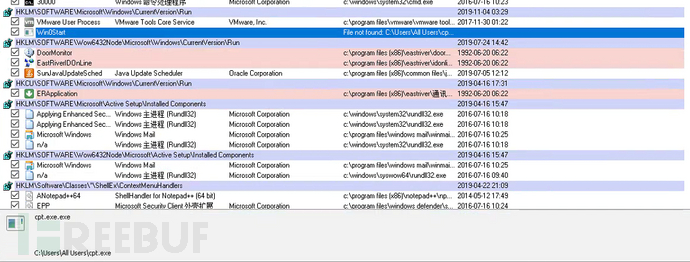

添加注冊(cè)表自啟動(dòng)項(xiàng)Win0Start,實(shí)現(xiàn)開機(jī)自動(dòng)運(yùn)行勒索病毒cpt.exe���。

結(jié)尾

隨著大部分企業(yè)終端都打上了MS17-010補(bǔ)丁�����,病毒使用永恒之藍(lán)漏洞進(jìn)行傳播的成功率大大下降����,但慢慢的,病毒都開始采用mimikatz憑證竊取的方式進(jìn)行橫向移動(dòng)�,只要一臺(tái)病毒感染了一臺(tái)內(nèi)網(wǎng)主機(jī),就能繼續(xù)傳播到另一臺(tái)密碼相同的主機(jī)�,所以,建議大家���,內(nèi)網(wǎng)終端盡量不要設(shè)置相同的密碼�����,避免一個(gè)終端中毒�,導(dǎo)致全網(wǎng)癱瘓