信息來(lái)源:cnBeta

Microsoft 威脅情報(bào)中心( MSTIC )12月12日發(fā)布警報(bào)稱(chēng),電信提供商正面臨著一次大規(guī)模的持續(xù)黑客攻擊行動(dòng)�����,并由Microsoft追蹤為 GALLIUM 的威脅組織進(jìn)行操作�����。一個(gè) MSTIC 分析師透露,該組織在從東南亞����、歐洲和非洲同時(shí)進(jìn)行多個(gè)攻擊行動(dòng),該黑客組織利用未修補(bǔ)的漏洞來(lái)破壞運(yùn)行 WildFly / JBoss 應(yīng)用程序服務(wù)器的網(wǎng)絡(luò)端公開(kāi)系統(tǒng)�����。

GALLIUM的滲透攻擊計(jì)劃

按照黑客組織的計(jì)劃,攻擊的第一步是通過(guò)公開(kāi)網(wǎng)絡(luò)進(jìn)行滲透�。

一旦成功,該組織就開(kāi)始使用通用的工具和 ttp (戰(zhàn)術(shù)����、技術(shù)和過(guò)程)來(lái)收集憑證,并將受損的域憑據(jù)和 PsExec telnet 替換�����,以通過(guò)這些工具實(shí)現(xiàn)在網(wǎng)絡(luò)中的無(wú)障礙移動(dòng)�。

這次的攻擊行為,黑客組織并沒(méi)有利用某種手段試圖混淆運(yùn)營(yíng)商的感知����,他們更多是公開(kāi)地向網(wǎng)絡(luò)系統(tǒng)植入一些功能普通的惡意軟件并公開(kāi)一些普通版本的工具包。

MSTIC 分析師稱(chēng)����,運(yùn)營(yíng)商的各種業(yè)務(wù)依賴(lài)于低成本執(zhí)行,其特點(diǎn)在于異域更換的基礎(chǔ)架構(gòu)為整個(gè)系統(tǒng)創(chuàng)建了這樣的環(huán)境����,通常情況下該基礎(chǔ)架構(gòu)會(huì)由動(dòng)態(tài) DNS 域和定期重用的跳點(diǎn)組成。

黑客組織的攻擊方式�,是首先滲透整個(gè)架構(gòu)系統(tǒng)再實(shí)現(xiàn)橫向移動(dòng)。他們直接利用了這些被修改過(guò)的工具,以在需要隱秘方法的操作過(guò)程中規(guī)避一些惡意軟件的檢測(cè)機(jī)制�。

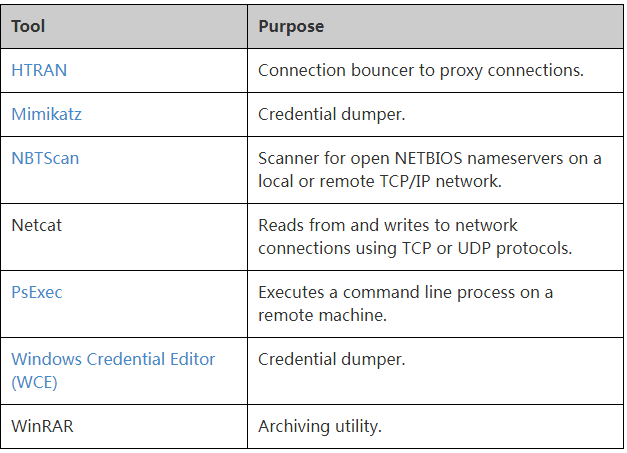

下表中列出了 Microsoft 已經(jīng)發(fā)現(xiàn)的一些被GALLIUM使用的工具:

GALLIUM 依靠 Web Shell (以 asp 、 php �����、 jsp 或者 cgi 等網(wǎng)頁(yè)文件形式存在的一種命令執(zhí)行環(huán)境)達(dá)到長(zhǎng)期活躍在目標(biāo)網(wǎng)路的目的�,并在第二階段確保惡意軟件的投放是有效的。

攻擊者可以使用此工具進(jìn)行多種目的和任務(wù)����,包括枚舉本地驅(qū)動(dòng)器�����、執(zhí)行基本文件操作�����、設(shè)置文件屬性�、提取和刪除文件以及在受感染設(shè)備上運(yùn)行惡意命令。

第二階段�����,該小組部署了定制的 Gh0st RAT 和 Poison Ivy 惡意軟件有效載荷,目的是逃避對(duì)其受害者系統(tǒng)的檢測(cè)�����。

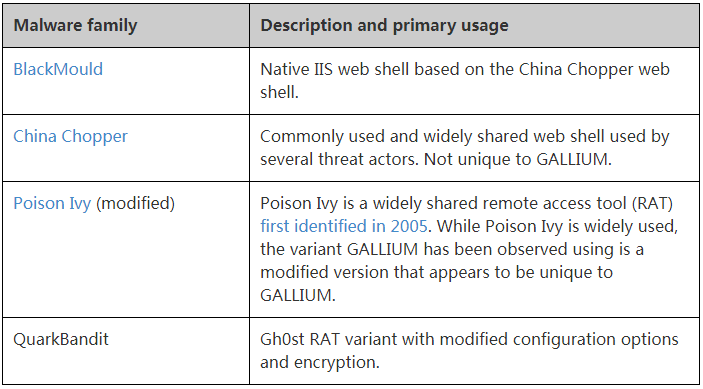

下表為 GALLIUM 觀(guān)察到的攻擊中使用的第二階段惡意軟件的完整列表:

和多數(shù)黑客攻擊手段不同的是����, GALLIUM 并沒(méi)有專(zhuān)注于開(kāi)發(fā)具備突破安全防護(hù)特性的惡意軟件。

他們通過(guò)在內(nèi)部系統(tǒng)上安裝 SoftEther ����,可以通過(guò)該系統(tǒng)進(jìn)行連接,以達(dá)到篡改網(wǎng)絡(luò)中已有的工具實(shí)現(xiàn)規(guī)避惡意程序檢測(cè)的目的�,這為正式發(fā)起攻擊做好了鋪墊。

持續(xù)性高級(jí)威脅

2018年�����,以色列網(wǎng)絡(luò)安全公司 Cybereason Nocturnus 便發(fā)現(xiàn)了一起針對(duì)全球電信提供商的高級(jí)持續(xù)攻擊�,攻擊者使用常用工具和技術(shù)(例如 APT10 )進(jìn)行攻擊。

這種多點(diǎn)攻擊的重點(diǎn)是獲取特定的高價(jià)值目標(biāo)的數(shù)據(jù)�����,并最終實(shí)現(xiàn)對(duì)網(wǎng)絡(luò)的完全接管����。

GALLIUM 的此次攻擊和上述組織使用的某些域與 Operation SoftCell 共享����,這意味著包含 APT10 �����, APT27 和 APT40 在內(nèi)的工具均可能成為整個(gè)行動(dòng)的一部分����。