信息來(lái)源:nosec

近日���,網(wǎng)絡(luò)安全公司CyberX指出���,一個(gè)網(wǎng)絡(luò)間諜組織通過(guò)利用惡意軟件Separ 進(jìn)行信息(密碼����、文檔等)竊取的程序����,來(lái)對(duì)韓國(guó)和其他國(guó)家的數(shù)百家工業(yè)公司展開(kāi)黑客攻擊���。

CyberX指出���,已有200多個(gè)系統(tǒng)遭到了黑客攻擊���,如:一家生產(chǎn)關(guān)鍵基礎(chǔ)設(shè)施設(shè)備的大型韓國(guó)企業(yè)、工程公司����、化工程建設(shè)公司等。

CyberX在《SecurityWeek》中表示����,現(xiàn)在還未確定攻擊的來(lái)源���,可能是攻擊者使用命令和控制(C&C)服務(wù)器使用免費(fèi)的托管服務(wù)增加追蹤難度,其副總裁David Atch也有這樣表示�����,“無(wú)法使用常用的方法-基于DNS注冊(cè)�����,來(lái)識(shí)別攻擊者”。

CyberX將此次攻擊稱為“Gangnam Industrial Style(江南工業(yè)風(fēng)格)”�����,其威脅情報(bào)團(tuán)隊(duì)還在繼續(xù)調(diào)查此次攻擊活動(dòng)�����。

現(xiàn)在發(fā)現(xiàn)的攻擊行為有:威脅組織一直在從受感染系統(tǒng)中獲取密碼及其他敏感文件�����,結(jié)合之前的其他攻擊活動(dòng)有過(guò)這樣的攻擊利用過(guò)程:黑客通過(guò)竊取商業(yè)秘密和相關(guān)的知識(shí)產(chǎn)權(quán)�����,然后發(fā)起針對(duì)Vicitm工業(yè)網(wǎng)絡(luò)的勒索軟件攻擊���,所以此次攻擊活動(dòng)也有可能造成勒索軟件攻擊等嚴(yán)重后果����。

CyberX透露出這次攻擊行動(dòng)中使用的惡意軟件是:Separ的更新版本���,用于信息竊取的軟件���。Seper早期版本用來(lái)竊取密碼,但在江南工業(yè)風(fēng)格的攻擊活動(dòng)中它還可以用來(lái)竊取受感染計(jì)算機(jī)的文件����,并且可以在計(jì)算機(jī)中自主運(yùn)行。

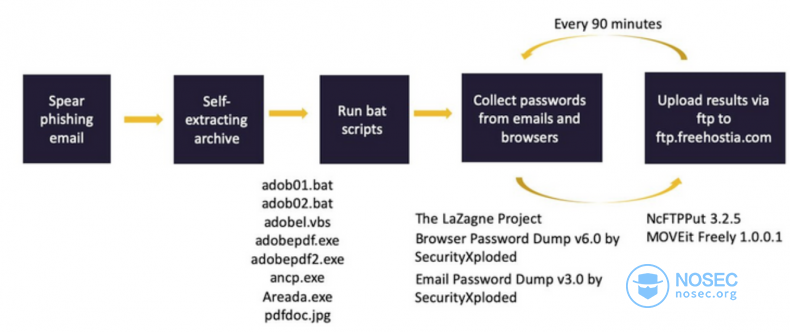

Seper是通過(guò)帶有附件(以zip壓縮包中的pdf文件)的魚(yú)叉式網(wǎng)絡(luò)釣魚(yú)電子郵件進(jìn)行傳播����,比如:來(lái)自一家日本大型企業(yè)集團(tuán)(西門子公司)的報(bào)價(jià)請(qǐng)求、來(lái)自一家大型歐洲工程公司的一封電子郵件�����。

Seper惡意軟件執(zhí)行后會(huì)映射所有的網(wǎng)絡(luò)適配器、禁用Windows防火墻�����、手機(jī)瀏覽器和電子郵件密碼、某些特殊擴(kuò)展名的文件����,隨后將這些信息上傳到FTP服務(wù)器。

江南工業(yè)風(fēng)格的攻擊活動(dòng)攻擊目標(biāo)一半以上是制造業(yè)�����,其次是鋼鐵���,工程和綜合企業(yè)�����,范圍分布:57%以上在韓國(guó)�����,其他的有中國(guó)�����,泰國(guó)����,日本�����,印度尼西亞���,土耳其�����,德國(guó)�����,厄瓜多爾和英國(guó)的公司����。