信息來源:安全牛

在美國暗殺伊朗將軍蘇萊馬尼后����,軍事和網(wǎng)絡安全專家曾警告說伊朗有可能發(fā)動一波破壞性的網(wǎng)絡攻擊(參考閱讀:伊朗有能力對美國發(fā)起網(wǎng)絡攻擊)。

隨著伊朗報復性導彈襲擊塵埃落定�,伊朗觀察家警告說,伊朗仍可能部署網(wǎng)絡攻擊�����,甚至可能針對美國關鍵基礎設施�,例如電網(wǎng)。

上周四下午����,工業(yè)控制系統(tǒng)安全公司 Dragos 發(fā)布的一份報告詳細介紹了伊朗黑客活動最新的跟蹤分析報告�����。報告指出:

伊朗政府資助的黑客組織Magnallium (APT33����,該組織其他代號還包括Elfin����、Kitten) 一直在努力試圖攻擊美國電力公司。

Dragos 在報告中聲稱已經(jīng)觀察到 APT33 針對美國電網(wǎng)基礎設施進行了廣泛的的密碼噴射攻擊 (Password Spray)�,對美國的電力公司以及石油和天然氣公司的數(shù)千個賬戶使用通用密碼輪詢猜測。

Dragos 指出����,一個 2017 年開始活躍的代號 Parisite 的黑客組織顯然已經(jīng)與 APT33 合作,試圖通過利用 VPN 漏洞來進入美國的電力公司和石油天然氣公司�。Parisite 扮演著 APT33 “先頭部隊” 和偵察兵的角色。這兩個組織的聯(lián)合入侵活動貫穿了整個 2019 年�����,并一直持續(xù)到今天����。

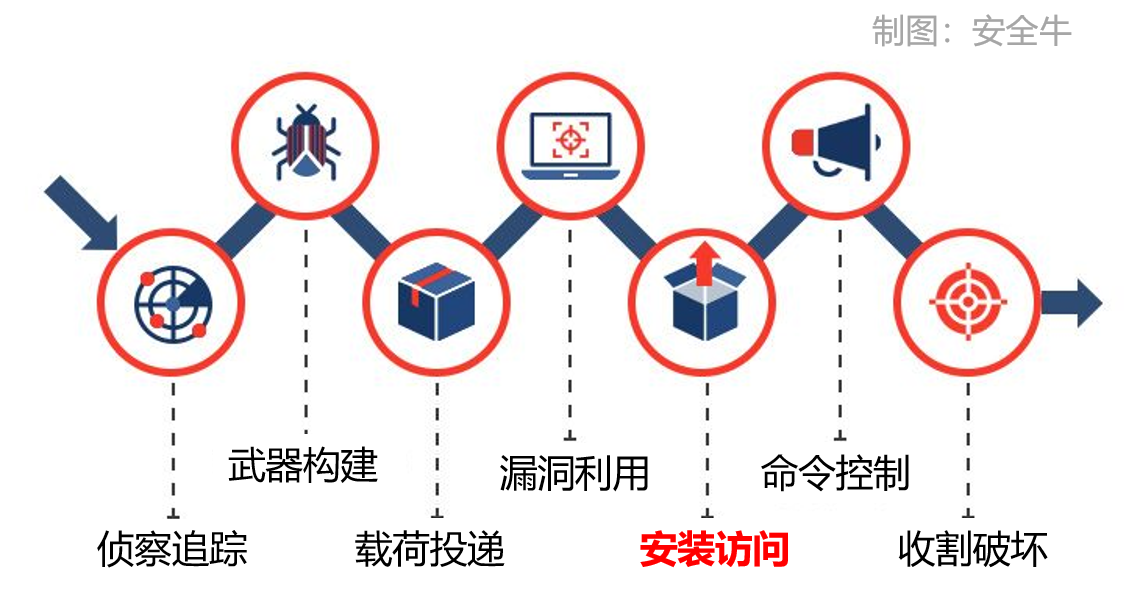

七步成詩

對于 APT33 和 Parisite 的 “Kill Chain進度”,Dragos 的安全專家李·羅伯表示:

我擔心的是他們可能已經(jīng)取得訪問權限����。

這里所謂的取得訪問權限,在流行的攻擊鏈 (Kill Chain) 七步模型中大致的階段如下圖所示:

如果按照 Kill Chain “七步成詩” 的節(jié)奏�����,伊朗黑客在基礎設施 IT 網(wǎng)絡中很有可能已經(jīng)走到了第五步�����。

雖然�,Dragos 拒絕評論這些黑客活動是否導致實際違規(guī),但該報告明確表示����,目前沒有跡象表明伊朗黑客可以訪問控制電網(wǎng)運營商或油氣設施中物理設備中的專業(yè)軟件。特別是電力公司�����,從 IT 網(wǎng)絡側(cè)引發(fā)停電要比 Dragos 報告中描述的技術復雜得多�����。

但是,Dragos 的創(chuàng)始人和前國家安全局關鍵基礎設施威脅情報分析師羅伯·李認為�,考慮到伊朗反擊的威脅,基礎設施運營商仍應密切關注黑客攻擊動向�����。不僅應該考慮其破壞網(wǎng)絡的新嘗試�,而且還應該考慮那些系統(tǒng)中已經(jīng)存在的威脅的可能性。

我對伊朗局勢的擔心不是一些新的重大行動的爆發(fā)�����,而是黑客組織可能已經(jīng)取得訪問權限�。

Dragos 分析師 Joe Slowik 警告說,Dragos 觀察到的密碼噴射和 VPN 黑客攻擊活動不僅限于電網(wǎng)運營商或石油和天然氣�。但他還說,伊朗對包括電力公司在內(nèi)的關鍵基礎設施目標表現(xiàn)出了 “極大的興趣”����。

前美國能源部事件響應小組負責人斯洛維克(Slowik)說道:

雖然目前的攻擊看上去沒有針對性,雜亂無章����,但是����,攻擊者仍可以嘗試以相對便宜的價格建立相對較快的訪問點�,并開展進一步的行動。

Dragos 報告的伊朗黑客密碼噴射攻擊與 Microsoft 此前的發(fā)現(xiàn)相互印證����。微軟曾在去年 11 月透露觀測到 Magnallium(APT33) 在類似的時間段上進行了密碼噴射攻擊活動�,目標是電力、石油和天然氣設施以及其他工業(yè)環(huán)境中使用的那種工業(yè)控制系統(tǒng)�����。微軟當時警告說:這種密碼泄露活動可能是破壞活動的第一步����,不過也有分析師認為可能是工業(yè)間諜活動。

Dragos 目前拒絕透露 Parisite 試圖利用的 VPN 漏洞的詳細信息�����,不過根據(jù) ZDNet 上周五的報告�,伊朗黑客 利用 Pulse Secure 或 Fortinet VPN 服務器中的漏洞在巴林的國家石油公司 Bapco 內(nèi)植入惡意軟件。 安全公司 Devcore 去年的報告也發(fā)現(xiàn)����,Pulse Secure 和 Fortinet 的 VPN 以及 Palo Alto Networks 出售的 VPN 都存在漏洞�����。

Lee 指出�����,盡管 APT33 和 Parisite 對電網(wǎng)進行了探測�,但 Dragos 的發(fā)現(xiàn)還不足以引發(fā)關于大停電的恐慌�。盡管伊朗黑客表現(xiàn)出對工業(yè)控制系統(tǒng)的濃厚興趣,但目前沒有跡象表明 APT33 已經(jīng)開發(fā)出可以破壞斷路器等物理設備的工具和技術����。

但這并不意味著伊朗對電力公司或石油天然氣公司的入侵就不會引起關注。安全公司 FireEye 的情報總監(jiān) John Hultquist 曾追蹤 APT33 多年����。他警告說,APT33 的攻擊技術雖然 “樸實無華”�����,但是往往能造成嚴重后果�����。例如該組織曾經(jīng)破壞數(shù)千臺計算機, 用 wiper 數(shù)據(jù)刪除惡意軟件虐遍了整個海灣地區(qū)的伊朗對手�����。APT33 可能無法關閉電閘�����,但是有能力破壞電力公司的計算機網(wǎng)絡����。

我們知道他們的能力�,我們一次又一次地看到他們成功抹去了大量存有企業(yè)經(jīng)營業(yè)務數(shù)據(jù)的硬盤,導致被攻擊企業(yè)損失慘重�。

APT防御之道

總之,美國網(wǎng)絡安全業(yè)界對 APT33 等伊朗黑客組織的數(shù)據(jù)破壞能力基本達成共識����,安全公司 SentinelOne 威脅情報中心則向美國企業(yè)客戶發(fā)出警告,并給出了具體的攻擊防御和數(shù)據(jù)保護的技術建議:

伊朗及其合作伙伴����,例如真主黨�,以前已經(jīng)證明了在美國開展業(yè)務的意圖和能力����。伊朗伊朗始終不懈地推進著強大的網(wǎng)絡戰(zhàn)計劃,有能力對美國關鍵基礎設施發(fā)起(即使是短暫的)破壞性攻擊�����。

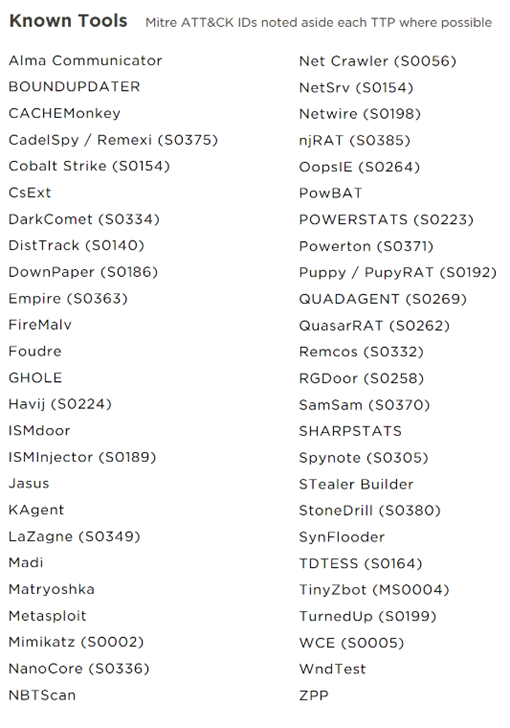

SentinelOne 給出了 APT33 的攻擊工具和 TTP ID�����,方便企業(yè)威脅情報中心進行有針對性的準備:

SentinelOne給美國企業(yè)的防御升級建議:

1�、禁用不必要的端口和協(xié)議

查看網(wǎng)絡安全設備日志可以幫助您確定哪些端口和協(xié)議已公開,但不需要�。對于那些活動,請監(jiān)視這些活動是否存在可疑的 “命令與控制” 之類的活動����。

2、記錄并限制使用PowerShell

如果用戶或帳戶不需要 PowerShell����,請通過組策略編輯器將其禁用。請啟用 PowerShell 腳本的代碼簽名�����,記錄所有 PowerShell 命令并打開 “腳本塊記錄”。

3�、設置策略以警告加入網(wǎng)絡的新主機

為了減少網(wǎng)絡上 “流氓” 設備的可能性,增加可見性����,并在新主機嘗試加入網(wǎng)絡時通知關鍵安全人員。

4�、立即備份,然后測試恢復過程的業(yè)務連續(xù)性

另外����,請確保您具有冗余備份�,最好是結合使用熱/熱和熱/冷備份。

5�����、加強對網(wǎng)絡和電子郵件流量的監(jiān)視

入侵者最常利用的媒介是網(wǎng)絡上不受保護的設備以及有針對性的網(wǎng)絡釣魚電子郵件�。參考限制郵件附件的最佳做法,并檢查網(wǎng)絡簽名�。

6、修補外部設備

攻擊者會主動掃描并利用漏洞����,尤其是那些允許遠程執(zhí)行代碼或拒絕服務攻擊的漏洞����。