信息來源:Freebuf

Google采取多種措施保護(hù)其應(yīng)用商店并阻止惡意軟件進(jìn)入,但黑客仍在尋找滲透應(yīng)用商店和訪問用戶設(shè)備的方法��。數(shù)百萬手機(jī)用戶無意間下載了惡意應(yīng)用程序��,這些應(yīng)用程序可以訪問用戶數(shù)據(jù)���,憑據(jù)���,電子郵件,文本消息和地理位置���。例如����,在2020年2月�,Haken惡意軟件家族通過8種不同的惡意應(yīng)用安裝在50,000多臺Android設(shè)備中。

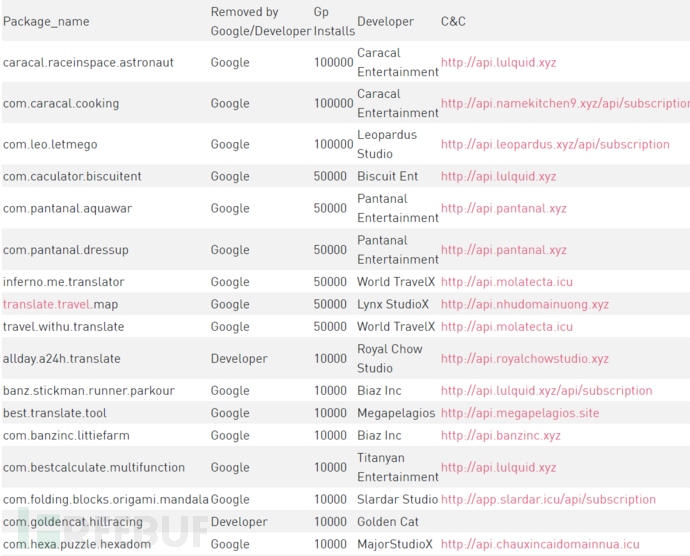

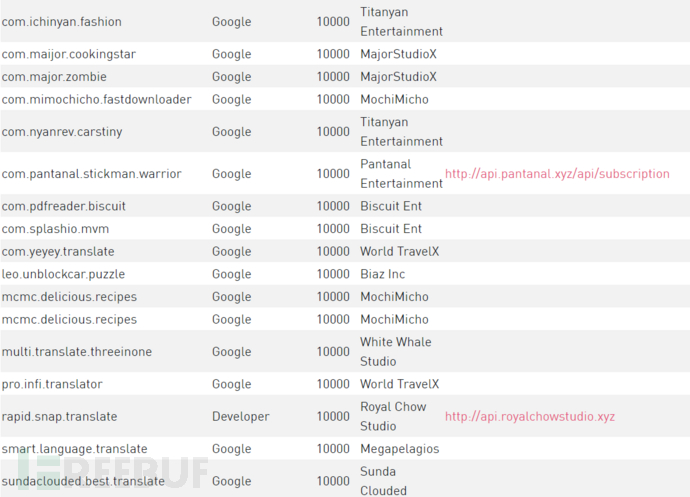

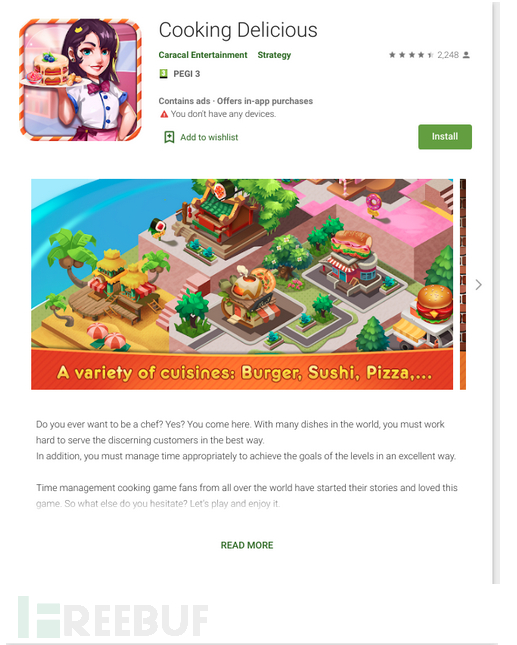

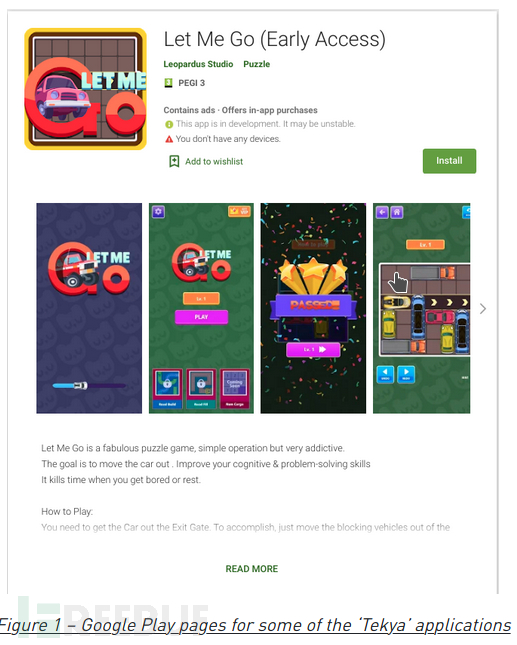

近期Check Point的研究人員發(fā)現(xiàn)了一個新的惡意軟件家族“Tekya”�����,該家族可在56個應(yīng)用程序中運(yùn)行,已在全球范圍內(nèi)下載了近100萬次����。惡意軟件模仿用戶的操作,點(diǎn)擊來自Google AdMob���,AppLovin����,F(xiàn)acebook和Unity等機(jī)構(gòu)的廣告和橫幅��。惡意應(yīng)用程序中有二十四款針對兒童(從拼圖到賽車游戲)����,其余為實用程序(例如烹飪應(yīng)用程序,計算器����,下載器,翻譯器等)�。

綜述

Tekya惡意軟件進(jìn)行了代碼混淆,避免被Google Play Protect檢測���,并利用Android中的“ MotionEvent”機(jī)制(于2019年推出)來模仿用戶的操作點(diǎn)擊�����。VirusTotal和Google Play Protect未檢測到Tekya惡意軟件家族�,可從Google Play下載相關(guān)的56個應(yīng)用程序。

惡意軟件克隆了合法應(yīng)用程序來吸引用戶�,其中大多數(shù)是兒童,因為Tekya惡意軟件大多數(shù)是兒童游戲��,目前這些應(yīng)用程序已全部從Google Play中刪除���。但是,這再次凸顯了Google Play商店仍然可以托管惡意應(yīng)用��。商店提供了將近300萬個應(yīng)用程序����,每天有數(shù)百個新應(yīng)用程序上傳,很難檢查每個應(yīng)用程序是否安全��。用戶不能僅依靠Google Play的安全措施來確保下載軟件的安全性����。

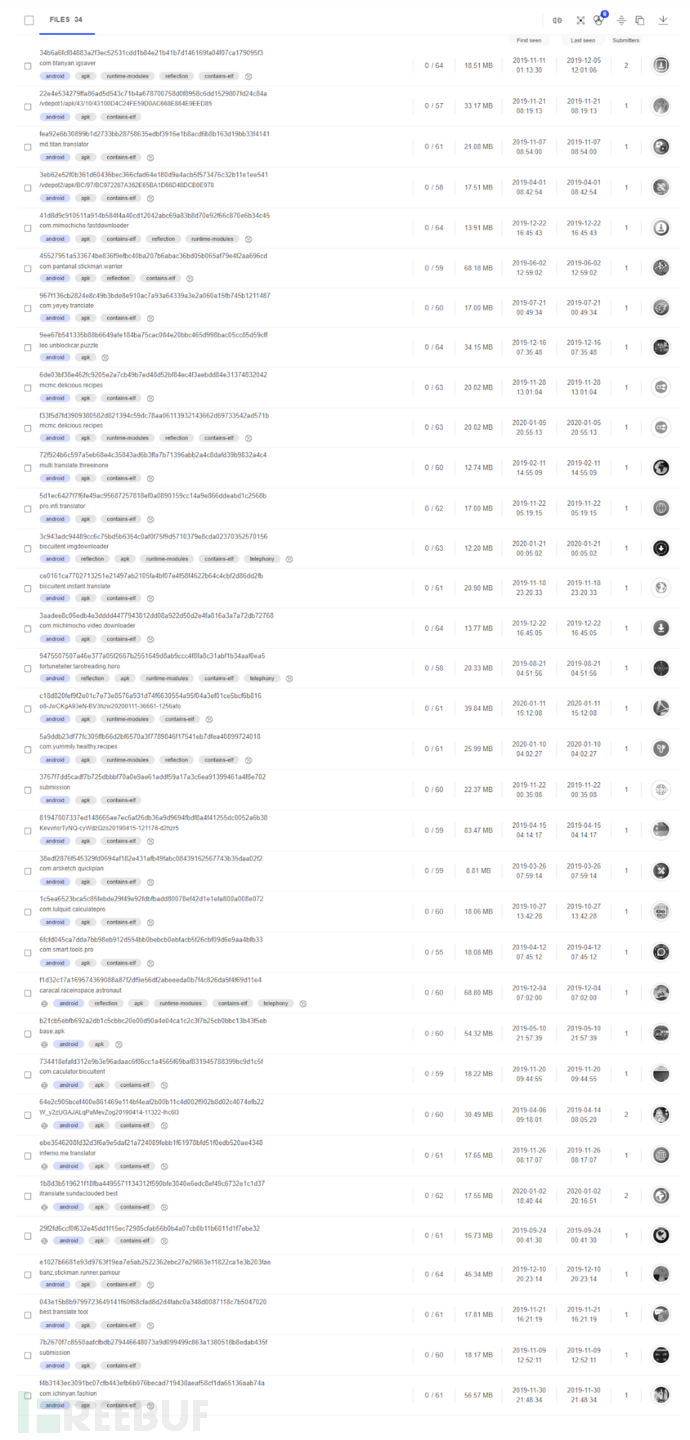

下面為惡意應(yīng)用程序示例,全部惡意軟件列表見附錄:

技術(shù)分析

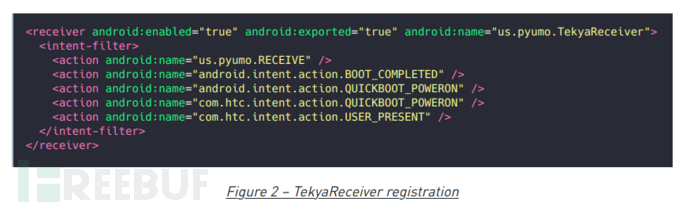

從Google Play安裝此應(yīng)用程序后,將執(zhí)行以下多項操作:

“BOOT_COMPLETED”允許設(shè)備啟動時運(yùn)行代碼

“USER_PRESENT”檢測用戶何時正在使用設(shè)備

“QUICKBOOT_POWERON”允許設(shè)備重啟后運(yùn)行代碼

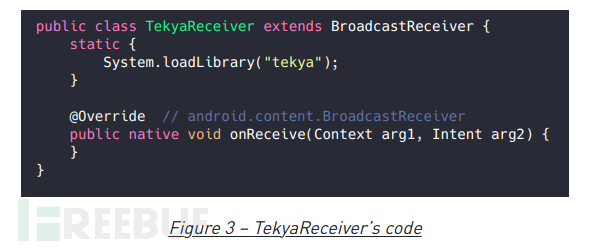

接收器在.apk文件中的libraries文件夾加載本地“ libtekya.so”文件���。

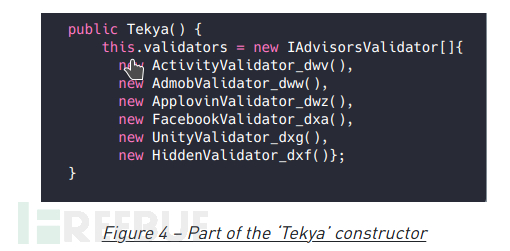

在“ Tekya”庫的構(gòu)造函數(shù)中��,創(chuàng)建“ Validator”對象列表����。

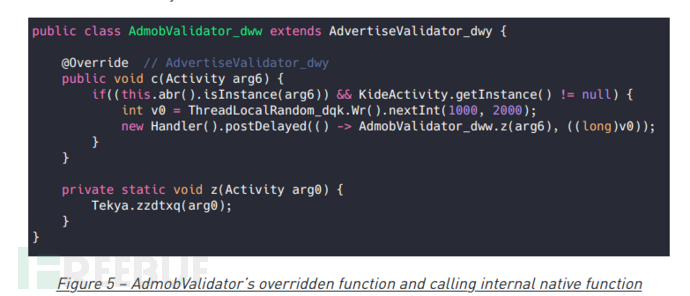

在每個“ Validator”中都會有調(diào)用方法運(yùn)行來自本地庫“ libtekya.so”的內(nèi)部函數(shù)�����?!?AdmobValidator”調(diào)用c函數(shù),然后運(yùn)行z函數(shù)�,該函數(shù)又從本機(jī)庫中調(diào)用“ zzdtxq”函數(shù)。

在“ libtekya.so”庫中��,Validator調(diào)用的函數(shù)負(fù)責(zé)多種操作:

“ffnrsv”負(fù)責(zé)解析配置文件

“getWindow”和“getDecorView”獲取所需的句柄

“ sub_AB2C”負(fù)責(zé)處理上述功能的結(jié)果

最后“ sub_AB2C”創(chuàng)建并調(diào)度觸摸事件�,通過“ MotionEvent”模仿點(diǎn)擊:

VirusTotal對惡意軟件測試結(jié)果:

如何防護(hù)

如果懷疑自己的設(shè)備上裝有這些惡意應(yīng)用程序之一,請執(zhí)行以下操作:

從設(shè)備上卸載惡意應(yīng)用程序

安裝安全解決方案以防止感染

將操作系統(tǒng)和應(yīng)用程序更新到最新版本

附錄