信息來源:安全內(nèi)參

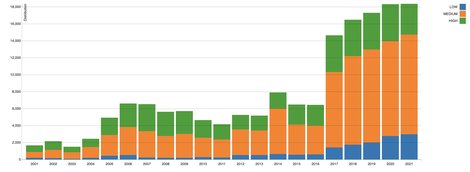

美國國家標(biāo)準(zhǔn)與技術(shù)研究所(NIST)發(fā)布信息圖顯示�����,2021年報告的漏洞數(shù)量為18378個�����。

年度報告漏洞數(shù)量五連漲�����,但2021年的情況與此前幾年在某些方面不太一樣�����。相比2020年�����,高嚴(yán)重性漏洞數(shù)量略有下降。今年是3446個高嚴(yán)重性漏洞�����,而去年則有4381個�����。

2021年上報的中風(fēng)險和低風(fēng)險漏洞數(shù)量分別為11767個和2965個�����,均超過了2020年錄得的數(shù)據(jù)�����。

關(guān)于圖表�����,眾說紛紜�����。有些人困惑于高嚴(yán)重性漏洞減少的原因�����,而另一些人則表示該報告與他們整年所見相符。

Bugcrowd首席技術(shù)官Casey Ellis稱�����,從最基本的層面來看�����,技術(shù)本身一直在加速發(fā)展�����,而漏洞是軟件開發(fā)所固有的�����。產(chǎn)出的軟件越多�����,存在的漏洞也就越多�����。

至于高�����、中�����、低嚴(yán)重性漏洞的不同情況�����,Ellis認(rèn)為�����,影響小的問題更容易發(fā)現(xiàn)�����,通常也就更經(jīng)常報告�����;而影響大的問題正好相反�����。

Ellis表示:“高嚴(yán)重性問題往往更加復(fù)雜,一經(jīng)發(fā)現(xiàn)就會立即修復(fù)�����,對于系統(tǒng)性高嚴(yán)重性漏洞�����,團(tuán)隊往往還會優(yōu)先安排根源分析�����,避免未來再次發(fā)生類似問題�����,因而這種級別的漏洞數(shù)量反而更少�����?����!?

K2 Cyber Security首席執(zhí)行官Pravin Madhani稱�����,高嚴(yán)重性漏洞數(shù)量下降的原因可能是開發(fā)人員采用了更好的編碼實(shí)踐�����,并解釋道�����,很多企業(yè)最近幾年都采納了“安全左移”方法�����,尋求在開發(fā)過程早期階段就重視確保安全�����。

Madhani補(bǔ)充說�����,在很大程度上�����,上報漏洞數(shù)量總體增加是由于新冠肺炎疫情:疫情迫使全球幾乎每家企業(yè)都以各種方式采用技術(shù)。

“作為企業(yè)數(shù)字化轉(zhuǎn)型和上云旅程的一部分�����,持續(xù)的新冠肺炎疫情陰霾繼續(xù)推動很多企業(yè)快速上線自己的應(yīng)用�����,這意味著代碼可能沒經(jīng)過完整的質(zhì)量保障(QA)流程�����,且可能使用了更多的第三方代碼�����、老版代碼和開源代碼�����,而這些都是出現(xiàn)更多漏洞的風(fēng)險因素�����。因此�����,盡管企業(yè)可能采用了更好的編碼方式�����,卻可能減少了測試步驟�����,或者測試不徹底�����,導(dǎo)致產(chǎn)出了更多漏洞�����?����!?

Viakoo首席執(zhí)行官Bud Broomhead等其他網(wǎng)絡(luò)安全專家則認(rèn)為,考慮到當(dāng)前坐等惡意黑客利用的漏洞如此之多�����,這份報告很具警示意味�����。

新漏洞數(shù)量再破紀(jì)錄�����,加之修復(fù)和更新設(shè)備的滯后和遲緩�����,意味著企業(yè)遭入侵的風(fēng)險比以往任何時候都要高�����,尤其是通過未修復(fù)物聯(lián)網(wǎng)設(shè)備入侵�����。

Vulcan Cyber首席執(zhí)行官Yaniv Bar-Dayan稱�����,自己最擔(dān)心的是不斷增加的安全欠債�����,網(wǎng)絡(luò)安全人員似乎不太可能還清�����。

如果IT安全團(tuán)隊沒解決2020年的漏洞�����,那2021年的漏洞就會累積�����,也就會越來越難以防御�����。

Bar-Dayan稱:“SolarWinds供應(yīng)鏈后門事件這種高級持續(xù)性威脅越來越多�����,菊花鏈漏洞和漏洞利用程序給數(shù)字化企業(yè)帶來嚴(yán)重?fù)p害。而整個網(wǎng)絡(luò)安全行業(yè)都仍在為此事件善后并從中學(xué)習(xí)經(jīng)驗教訓(xùn)�����?����?紤]到IT安全團(tuán)隊本應(yīng)早在SolarWinds軟件供應(yīng)鏈黑客事件發(fā)生之前就修復(fù)這些老舊已知漏洞�����,將所有責(zé)任都?xì)w咎于SolarWinds是不公平的�����?����!?

“網(wǎng)絡(luò)安全團(tuán)隊需要做的不僅僅是漏洞掃描�����。作為一個行業(yè)�����,我們需要共同進(jìn)退�����,更好地評估�����、管理和緩解網(wǎng)絡(luò)風(fēng)險�����。否則�����,我們將被不斷累積的漏洞債務(wù)壓垮�����?����!?