信息來源:安全內(nèi)參

Conti于2019年首次被發(fā)現(xiàn),現(xiàn)已成為網(wǎng)絡(luò)世界中最危險的勒索軟件之一,并以其在目標(biāo)系統(tǒng)中加密和部署的速度快而聞名���。Conti被認(rèn)為是流行的Ryuk勒索軟件家族的變種����。據(jù)FBI統(tǒng)計���,Conti針對全球發(fā)起了400多次網(wǎng)絡(luò)攻擊����,其中四分之三的目標(biāo)位于美國��,勒索金額高達(dá)2500萬美元����。由此可見,Conti也是當(dāng)前最貪婪的勒索團(tuán)伙之一���。原本Conti和REvil都是俄羅斯勒索軟件團(tuán)伙的主力軍���。但是2022年1月11日,在美國當(dāng)局對俄羅斯施加壓力后,俄羅斯采取行動逮捕了REvil勒索團(tuán)伙的成員���。這使得Conti成為俄羅斯軟件團(tuán)伙中的“牛耳”���。

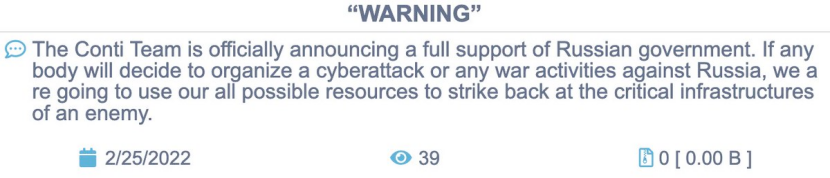

2月27日,Conti勒索軟件團(tuán)伙的內(nèi)部聊天記錄因俄烏克沖突而遭到泄露���。事件的基本過程如下:在聊天記錄披露之前���,Conti承諾在俄羅斯入侵烏克蘭后支持俄羅斯政府;然而��,其中一些成員選擇支持烏克蘭���,導(dǎo)致該組織內(nèi)部發(fā)生沖突��;兩天后���,Conti發(fā)布了第二條消息,修改了此前的聲明��,并且Twitter賬號@ContiLeaks發(fā)布了勒索軟件組織Conti的大量聊天記錄���,其中包含Conti用于內(nèi)部交流的數(shù)十萬條Jabber和Rocket.Chat消息����。

以下內(nèi)容是根據(jù)泄露的聊天記錄獲得的分析結(jié)果����,由于泄露文件使用了加密服務(wù),所以部分信息可能缺失����。

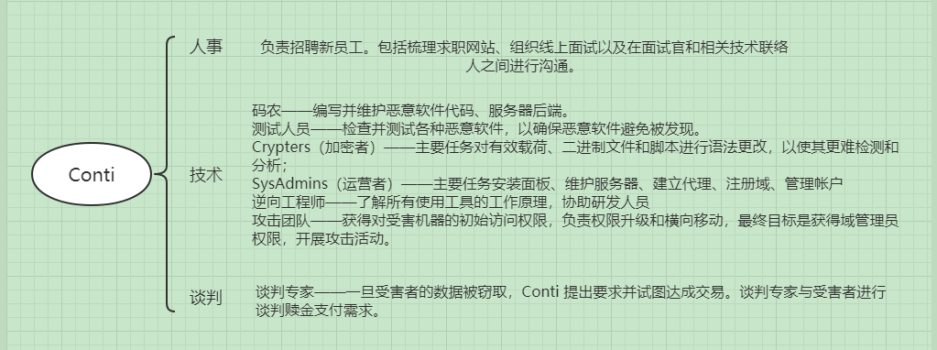

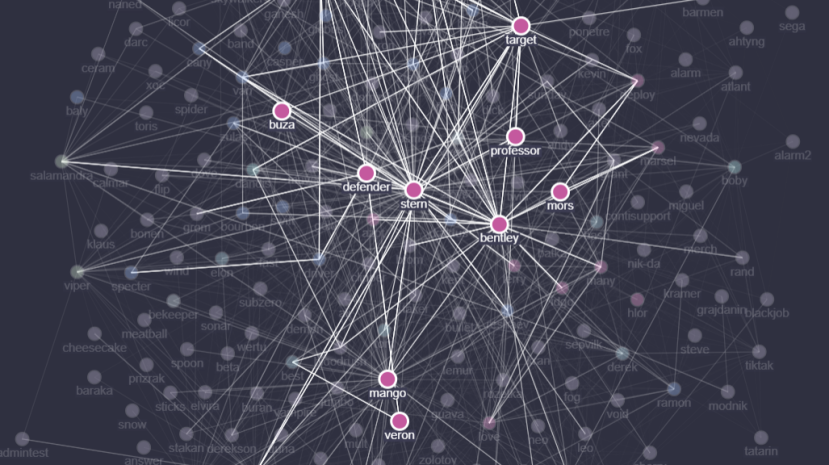

Conti團(tuán)伙的組織架構(gòu)

Conti團(tuán)伙的核心成員

成員Stern :大boss,負(fù)責(zé)集團(tuán)運(yùn)營和與附屬公司合作����,并直接和間接地管理許多人員和項(xiàng)目。

成員Bentley:技術(shù)負(fù)責(zé)人���,負(fù)責(zé)測試和防御規(guī)避���。

成員Mango:主要協(xié)調(diào)解決負(fù)責(zé)攻擊人員和開發(fā)人員之間的問題。

成員Buza:是一名技術(shù)管理者���,負(fù)責(zé)開發(fā)和產(chǎn)品����,在開發(fā)團(tuán)隊(duì)中策劃加載器和bot的開發(fā)。

成員Target:負(fù)責(zé)管理黑客團(tuán)隊(duì)���,他還負(fù)責(zé)管理所有線下辦公場所���。

成員Veron:與Emotet合作的樞紐,Veron正在與相關(guān)的Conti成員管理Emotet活動的所有資源���,包括基礎(chǔ)設(shè)施���。

Conti 的運(yùn)營團(tuán)隊(duì)幾乎符合一個經(jīng)典的科技公司層次結(jié)構(gòu)。環(huán)環(huán)相扣����,各盡其責(zé)。Conti團(tuán)伙擁有多個實(shí)體辦公室����,這些由Stern的合伙人兼有效的辦公室主管Target運(yùn)營,并且2020年線下辦公主要供測試人員��、進(jìn)攻團(tuán)隊(duì)和談判人員使用����。Target 還提到了2個專門為與受害者代表直接對話的辦公室��。泄露的Rocket.Chat消息包括了在實(shí)體辦公室工作的攻擊團(tuán)隊(duì)成員的通信,這表明Rocket.Chat很可能就安裝在Conti成員個人的移動終端上����。

成員招募途徑

(1)獵頭網(wǎng)站headhunter.ru和superjobs.ru

因招聘目的通過第三方工具訪問 headhunter.ru 簡歷數(shù)據(jù)庫

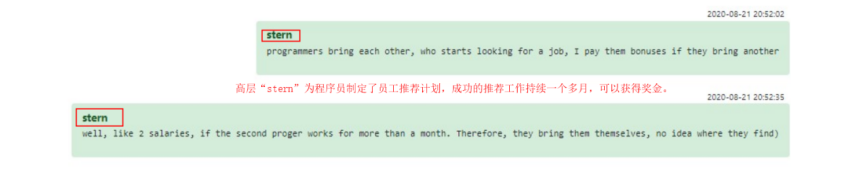

(2)員工內(nèi)部推介

根據(jù)stern的聊天截圖,Conti成員內(nèi)部推薦可以獲得內(nèi)推獎金��。

(3)暗網(wǎng)論壇尋找人才

REvil團(tuán)伙曾經(jīng)做了一個宣傳噱頭����,將 100萬美元的比特幣存入了一個賬戶,然后在討論該噱頭活躍度高的論壇帖子中發(fā)布招聘廣告����。招聘廣告收到了許多帶有聯(lián)系方式的回復(fù),且所有回復(fù)都是公開的���,因此Conti團(tuán)伙的HR可以從中篩選出一批高質(zhì)量的候選人����,并向他們發(fā)送提供工作機(jī)會的郵件��。

團(tuán)伙未來的發(fā)展計劃

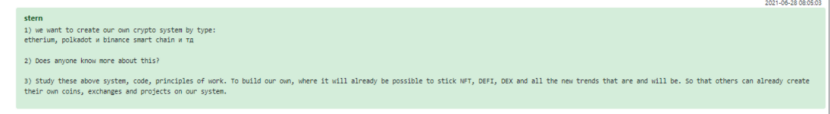

(1)推出加密系統(tǒng)

Conti 團(tuán)伙的管理團(tuán)隊(duì)不斷尋求新的方式來擴(kuò)展業(yè)務(wù),其中一個想法是在組織內(nèi)部建立一套私有密鑰交換系統(tǒng)���。

(2)暗網(wǎng)社交網(wǎng)絡(luò)

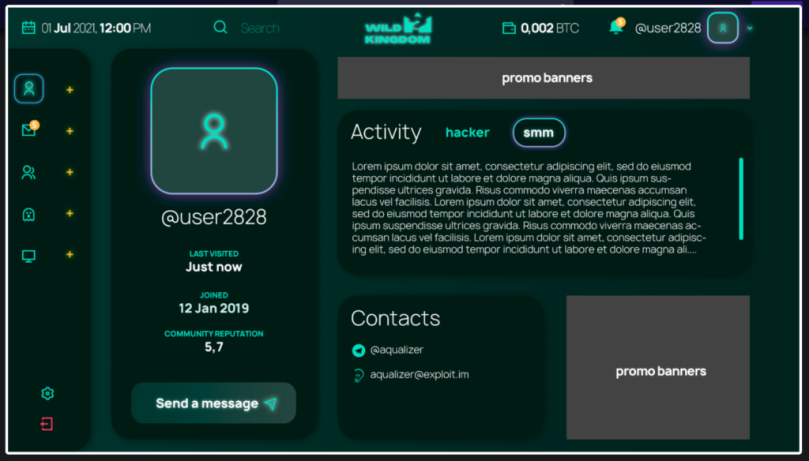

“暗網(wǎng)社交網(wǎng)絡(luò)”(又名:“VK for darknet”或“Carbon Black for hackers”)����,這是一個受Stern啟發(fā)并由Mango實(shí)施的項(xiàng)目����,計劃作為商業(yè)項(xiàng)目開發(fā)。

后記

從目前的情況看���,在的敏感信息被泄露之后����,Conti團(tuán)伙清理了虛擬機(jī)并轉(zhuǎn)移到其他渠道進(jìn)行溝通����,并且團(tuán)伙內(nèi)部似乎也遇到了諸如大boss缺席和薪酬支付困難等問題。盡管如此���,Conti泄密網(wǎng)站 (ContiNews) 仍在運(yùn)行���,并不斷更新著受害者的數(shù)據(jù)��。

參考鏈接:

https://research.checkpoint.com/2022/leaks-of-conti-ransomware-group-paint-picture-of-a-surprisingly-normal-tech-start-up-sort-of/

https://www.rapid7.com/blog/post/2022/03/01/conti-ransomware-group-internal-chats-leaked-over-russia-ukraine-conflict/

https://research.checkpoint.com/wp-content/uploads/2022/03/map_index_v2.html