來源:FreeBuf

據(jù)The Verge 8月31日消息�����,TikTok安卓版存在一個(gè)高危漏洞����,攻擊者可能借此實(shí)現(xiàn)一鍵式賬戶劫持,影響數(shù)億用戶�����。

微軟365防御研究小組在一篇博文中披露了該漏洞的細(xì)節(jié)����,影響范圍為23.7.3之前的安卓版本。在微軟向TikTok報(bào)告后�����,該漏洞已打上補(bǔ)丁�����。

博文披露,一旦TikTok用戶點(diǎn)擊一個(gè)特制鏈接�����,攻擊者就可以在用戶不知情的情況下劫持賬戶�,訪問和修改用戶的個(gè)人資料����、敏感信息、發(fā)送消息����、上傳視頻。

博文披露,一旦TikTok用戶點(diǎn)擊一個(gè)特制鏈接�����,攻擊者就可以在用戶不知情的情況下劫持賬戶�,訪問和修改用戶的個(gè)人資料����、敏感信息、發(fā)送消息����、上傳視頻。

該漏洞影響了安卓應(yīng)用的deeplink(深度鏈接)功能����。這種深度鏈接會(huì)指令操作系統(tǒng)如何處理鏈接,例如用戶點(diǎn)擊嵌入在網(wǎng)頁中的 "關(guān)注此賬戶 "按鈕后����,會(huì)跳轉(zhuǎn)到推特關(guān)注某用戶。

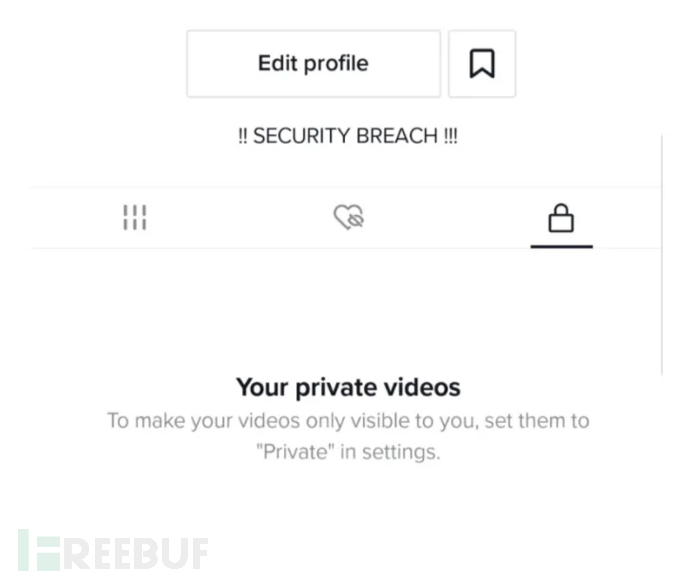

這種鏈接處理還包括一個(gè)驗(yàn)證過程�����,但研究人員發(fā)現(xiàn)了一種方法,可以繞過這個(gè)驗(yàn)證過程�����,在應(yīng)用程序中執(zhí)行一些潛在的攻擊功能�����。在一次概念驗(yàn)證攻擊中�,研究人員制作了一個(gè)惡意鏈接,點(diǎn)擊后將TikTok賬戶的簡介改為 “SECURITY BREACH”�。

TikTok在CVE-2022-28799的Mitre數(shù)據(jù)庫條目中表示,精心制作的URL(未經(jīng)驗(yàn)證的deeplink)可以在新窗口加載任意網(wǎng)站����。這可能允許攻擊者利用附加的JavaScript接口進(jìn)行一鍵接管。

TikTok在CVE-2022-28799的Mitre數(shù)據(jù)庫條目中表示,精心制作的URL(未經(jīng)驗(yàn)證的deeplink)可以在新窗口加載任意網(wǎng)站����。這可能允許攻擊者利用附加的JavaScript接口進(jìn)行一鍵接管。

該漏洞潛在影響巨大�,安卓版TikTok在谷歌應(yīng)用商店的總下載量超過了15億次。好消息是����,TikTok發(fā)言人莫琳·沙納漢回應(yīng),目前并無證據(jù)表明該漏洞被惡意利用�����。微軟證實(shí),TikTok快速反應(yīng)并修復(fù)了該漏洞�����。

此前�,據(jù)PCMAG報(bào)道,一位安全研究人員發(fā)現(xiàn)����,TikTok iOS版本的應(yīng)用內(nèi)�����,打開任何外部鏈接都會(huì)觸發(fā)監(jiān)控�����,記錄所有鍵盤輸入和屏幕點(diǎn)擊行為�。但TikTok發(fā)言人否認(rèn)了這一說法,稱“TikTok不會(huì)通過JavaScript代碼收集屏幕點(diǎn)擊或文本輸入內(nèi)容�����,這些代碼僅用于調(diào)試、故障排除和性能監(jiān)控�。”