信息來源:比特網(wǎng)

隨著計(jì)算機(jī)技術(shù)的發(fā)展��,支付方式也發(fā)生了翻天覆地的變化�����,先是數(shù)字密碼支付���,到指紋密碼支付,現(xiàn)在又發(fā)展到了人臉識(shí)別技術(shù)支付�。人臉識(shí)別技術(shù)支付給用戶提供了一種更為方便的支付方式,用戶可用自拍驗(yàn)證身份信息�,這看似非常安全,實(shí)則不然��。黑客們已經(jīng)找到這種安全方式的不安全之處了。

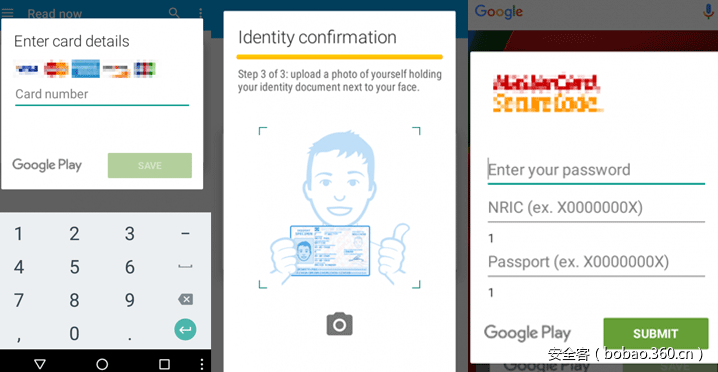

McAfee在其博客中表示����,有安全研究員已經(jīng)發(fā)現(xiàn)了一種新型的安卓銀行木馬,它會(huì)偽裝成一個(gè)視頻插件����,比如Adobe Flash Player、色情APP�、視頻解碼器等,然后要求受害者發(fā)送一張手持ID卡的自拍照���。

該木馬的最新版本叫做Acecard�����,據(jù)卡巴斯基反惡意軟件研究小組成員稱����,它們是目前危害性最大的安卓銀行木馬�。

一旦成功安裝在受害者設(shè)備上,木馬即會(huì)要求獲得用戶的操作權(quán)限���,執(zhí)行惡意代碼����,然后等待受害者打開該應(yīng)用,誘騙受害者的敏感信息���。

Acecard會(huì)竊取你的支付卡和真實(shí)ID信息

如果銀行木馬公然的暴露在設(shè)備上����,就會(huì)很容易被發(fā)現(xiàn)����,所以Acecard就將自己隱藏在一個(gè)合法的APP上,然后繼續(xù)執(zhí)行惡意操作:收集受害者的銀行卡姓名����、信用卡的有效期、CVV碼等�����。

McAfee的安全研究員Bruce Snell解釋稱:

“它在合法應(yīng)用程序上有自己的窗口�����,要求受害者輸入自己的信用卡詳細(xì)信息�。在驗(yàn)證信用卡正確性之后,會(huì)繼續(xù)要求受害者給予其他的信息�,比如卡背后的四位數(shù)字?���!?/span>

隨后,木馬會(huì)再次要求受害者輸入一些個(gè)人信息����,比如他們的姓名、出生日期���、郵箱地址��、信用卡正面照片����、信用卡反面照片����。甚至,它還會(huì)要求受害者拍一張手持信用卡的正面自拍照�����。

黑客可以非法轉(zhuǎn)賬,掏空你的網(wǎng)銀賬戶

有了上述信息��,黑客們便可以做任何他想做的事情了���,銀行轉(zhuǎn)賬����,登錄你的社交媒體賬戶等等�����,都是輕而易舉的事情�。

其實(shí),從社工的角度來看�����,這種誘騙伎倆著實(shí)不夠新穎���,而且漏洞百出��,沒有哪家公司或者合法應(yīng)用會(huì)要求用戶輸入這么多個(gè)人敏感信息的��。只要有點(diǎn)技術(shù)含量或者理智點(diǎn)的用戶都能分辨出它的惡意目的����,但是往往還有很多用戶會(huì)上當(dāng)受騙���。

目前�����,被Acecard銀行木馬感染的用戶主要位于新加坡和香港��。

盡管這些偽造的��、不合法的APP已經(jīng)從GooglePlay Store上下架��,但是還是要再次提醒用戶��,不要從第三方或者不受信任來源處下載應(yīng)用��。

最后再次提醒:沒有哪個(gè)應(yīng)用會(huì)要求你提供一張手持銀行卡的自拍照����,除非是去銀行柜臺(tái)辦理服務(wù)����。