信息來源:hackernews

Dalil是一款類似于Truecaller的智能電話本應(yīng)用程序,但僅限于沙特和其他阿拉伯地區(qū)用戶。由于該應(yīng)用所使用的MongoDB數(shù)據(jù)庫可以在不輸入密碼的情況下在線訪問�,導(dǎo)致用戶數(shù)據(jù)持續(xù)泄露一周時間。該漏洞由安全研究人員Ran Locar和Noam Rotem發(fā)現(xiàn)��,在數(shù)據(jù)庫中包含了這款A(yù)PP的所有數(shù)據(jù)��,從用戶個人詳細信息到活動日志��。

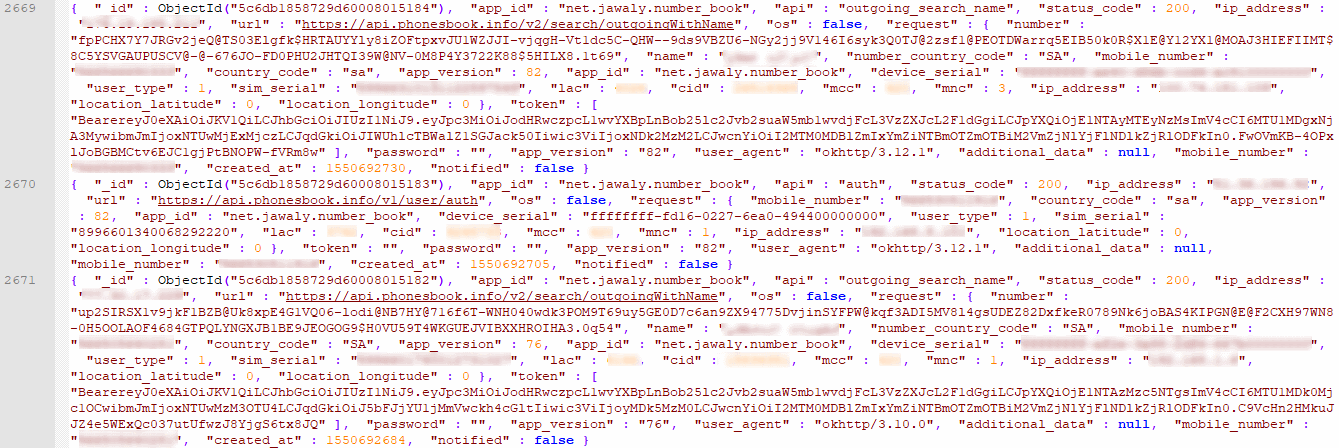

外媒ZDNet對樣本進行審查之后��,發(fā)現(xiàn)該數(shù)據(jù)庫中包括以下信息

● 用戶手機號碼

● 應(yīng)用注冊數(shù)據(jù)(完整姓名��、電子郵件地址��、Viber賬號��、性別等等)

● 設(shè)備信息(生產(chǎn)日期和型號��、序列號��、IMEI、MAC地址�、SIM號碼、系統(tǒng)版本等等)

● 電信運營商細節(jié)

● GPS坐標(不適用于所有用戶)

● 個人通話詳情和號碼搜索

基于與每個條目相關(guān)聯(lián)的國家/地區(qū)代碼��,數(shù)據(jù)庫中包含的大多數(shù)數(shù)據(jù)屬于沙特用戶,此外還有少部分用戶來自埃及�,阿聯(lián)酋,歐洲甚至一些以色列/巴勒斯坦人��。顯然這些數(shù)據(jù)非常的敏感��,甚至可以通過GPS坐標數(shù)據(jù)進行跟蹤�。

數(shù)據(jù)庫仍然暴露大約585.7GB的信息。 Locar說每天都會添加新記錄��,這意味著這是應(yīng)用程序的生產(chǎn)服務(wù)器�,而不是廢棄的測試系統(tǒng)或冗余備份。研究人員告訴ZDNet�,僅在上個月就已經(jīng)注冊了大約208,000個新的獨特電話號碼和4400萬個應(yīng)用事件根據(jù)Play商城顯示的APP信息,Dalil的下載次數(shù)已經(jīng)超過500萬�。